作者為 Palo Alto Networks 威脅情報團隊 Unit 42 高級傳訊經理 Christopher Budd

一直以來,Android 系統已是駭客最常攻擊的目標之一,而近日又有新的威脅針對除新版本以外的所有 Android 系統,請大家小心提防!有關發現由 Palo Alto Networks Unit 42 的研究人員揭開,當中公佈了有關一個嚴重影響 Google Android 平台的全新漏洞的詳細資訊。

而在 2017 年 9 月 Android 安全告示亦已提供這一漏洞的修補程式。這新漏洞並不影響最新版本的 Android 8.0 Oreo,但是會影響 Android 所有的舊版本;同時有關方面仍未發現任何針對此特定漏洞的攻擊。由於 Android 8.0 版本相對較新,這意味著幾乎所有 Android 用家都應該立即採取行動,安裝針對此漏洞的更新。

研究人員發現,利用該漏洞能夠更容易發動「覆蓋攻擊」(overlay attack);它屬於 Android 平台上已知的攻擊類型。此類攻擊最有可能用於在用家的 Android 裝置上安裝惡意程式,亦可以用來使惡意程式完全控制裝置。在最差的攻擊情況下,這項漏洞可導致手機無法使用 (亦即「變磚」),或可安裝任何類型的惡意程式,包括勒索程式或資訊竊取程式。簡單而言,該漏洞可被用作取得裝置控制權、鎖定裝置並竊取資料。

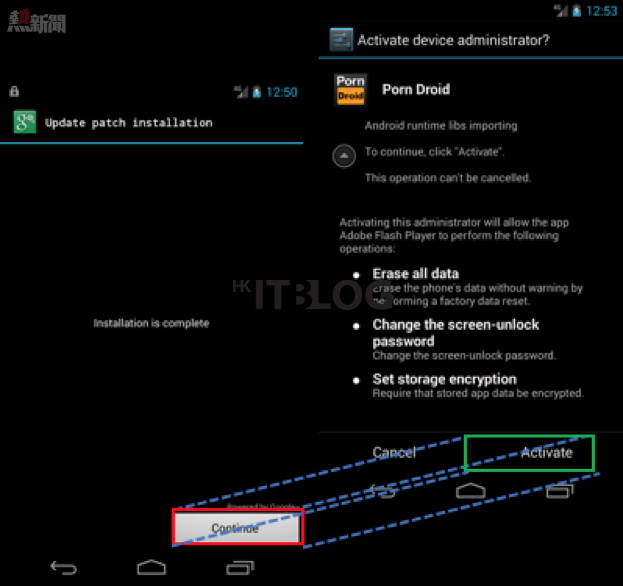

「覆蓋攻擊」這種攻擊方式,是指攻擊者的應用程式會在裝置上執行的其他視窗或應用程式之上繪製 (或「覆蓋」) 一個視窗。成功後攻擊者便能夠誤導用家,使其將自己點擊的入侵視窗當作正常視窗。從圖 1 示例可見:攻擊者讓使用者誤以為自己正安裝修補程式,實際上點擊授予惡意程式 Porn Droid 完全管理員權限。

圖 1:偽造的修補安裝程式所覆蓋的惡意程式正在要求取得管理權限

可見這攻擊是如何誘騙用家無意間在裝置上安裝惡意程式。這也可以授予惡意程式對裝置的完全管理權限。

覆蓋攻擊也可通過在裝置上顯示無法關閉的視窗,從而創造拒絕服務條件。這正是攻擊者在流動裝置上發動勒索軟件攻擊所使用的方式。當然,覆蓋攻擊能夠在單一攻擊中達成以下三個目的:

1. 誘騙用家在裝置上安裝惡意程式。

2. 誘騙用家對惡意程式授予完全管理權限。

3. 使用覆蓋攻擊來鎖定裝置,並藉此勒索贖金。

覆蓋攻擊並非新鮮事,早前便曾引起過關注 ,但直到目前,根據 IEEE 安全與私隱期刊中的最新研究顯示,所有人都相信試圖進行覆蓋攻擊的惡意應用程式若要成功,必須克服兩大障礙:

1. 這些應用程式必須在安裝時明確向用家授予「draw on top」權限。

2. 這些應用程式必須通過 Google Play 進行安裝。

這些緩解因素能夠有效降低風險,因此覆蓋攻擊並未被視為嚴重的威脅。

然而根據 Unit 42 的全新研究顯示,有種方式可以繞過這些緩解因素來發動覆蓋攻擊。研究人員發現若惡意應用程式利用這個新漏洞,那麼它只需安裝在裝置上即可發動覆蓋攻擊。這意味著來自其他網站與 Google Play 以外的應用程式商店的惡意應用程式,也能進行覆蓋攻擊。值得注意的是,來自 Google Play 以外的網站與應用程式商店的應用程式,也是全球 Android 惡意程式的重要來源。

這個會影響 Android 功能的特定漏洞被稱為「Toast」。「Toast」是一種會在螢幕上「彈出」(就像多士一樣) 的通知視窗。「Toast」通常用於在其他應用程式上顯示訊息和通知。

與其他 Android 視窗類型不同,Toast 不需要相同的權限,因此適用於以前的覆蓋攻擊之緩解因素在此並不適用。另外,我們的研究人員已概述如何建立覆蓋整個螢幕的 Toast 視窗,繼而能夠使用 Toast 來建立與一般應用程式視窗相同功能的視窗。

根據此最新研究,覆蓋攻擊的風險便更高,幸好最新版本的 Android 從一開始即可免受這類攻擊的影響。然而大部份的 Android 用家還在使用未經修補漏洞的版本,這意味著對所有使用 Android 8.0 以前版本的用家而言,更新裝置至關重要。你可以向電訊商或手機製造商了解有關修補程式與更新程式的相關資訊。

當然,防範惡意應用程式最好的方式之一就是只從 Google Play 下載 Android 應用程式,因為 Android 的安全團隊會積極篩選並在第一時間將惡意程式排除在商店外。

Android 用戶注意!Toast 覆蓋攻擊盛行、自我複製熒幕誤導用戶偷資料!

https://www.facebook.com/hkitblog