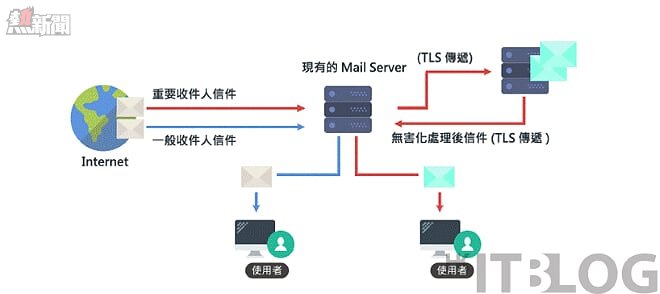

圖 2_ 電子郵件無害化運作示意圖

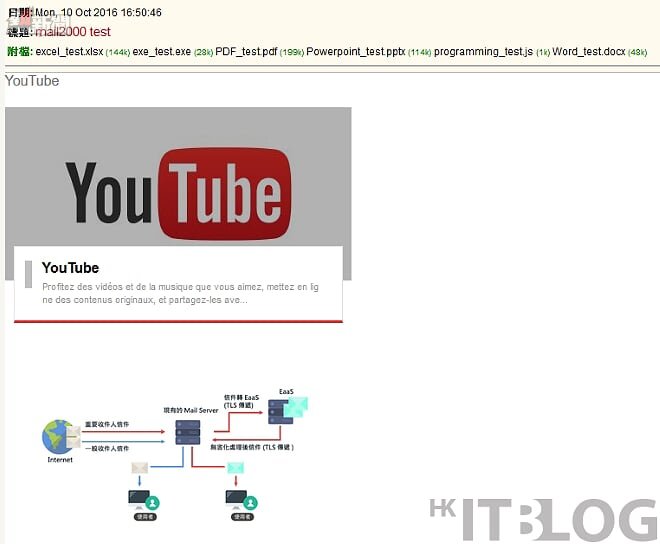

早前我們曾經提及日本政府已在實施電子郵件無害化,那究竟甚麼是電子郵件無害化呢?如圖 2 所示,簡單來說就是企業現有的電郵伺服器收到從網際網路的電郵,將送來的電子郵件經 TLS 加密後傳送至右方 Mail2000 的雲端電子郵件無害化伺服器。伺服器會將電子郵件中有潛在的風險的內容移除,如外部網站鏈結、圖片、程式碼等。而附件方面,就會提取附件中的文字摘要加到電子郵件內文末部,如不能提取,則會直接移除,如 EXE 執行檔。最後經無害化後的電子郵件會加密再傳送回用戶的內部電子郵件伺服器。若用戶想檢視原始的電子郵件,則會連接至無害化伺服器查看,徹底將內外環境分離,務求將電子郵件攻擊對用戶的影響減至零。

此技術或服務雖然在香港和台灣的普及程度並不高,但在日本,政府已經訂明自 2017/01/01 起,政府相關機構及組織不能直接檢閱外部的電子郵件,必須架設多一部電子郵件伺服器,全面實施對電子郵件無害化。反映無害化技術是對付日漸增加的電子郵件攻擊的上佳對策。

事不宜遲,現在為大家展示電子郵件無害化的實質流程。在本次測試中,我們事先準備了六個供測試用的附件檔案,其中包含了商業世界最常使用的 Microsoft Office Word、PowerPoint、Excel 與 PDF,以及駭客最常使用的 EXE 執行檔、Javascript 程式碼和 JPG 圖片檔。有一點值得注意的是,現在駭客喜歡把帶攻擊性的代碼注入 Microsoft Office 的檔案之中,令使用者放下戒心,提升攻擊成功率。圖 3 至圖 5 展示了 Office 及 PDF 附件檔案的內容,另外,基於安全理由 Javascript 的內容未能公開,敬請諒解。接着如圖 6 所示,使用 Yahoo Mail 把以上檔案加到電子郵件附件,再在電子郵件的內容加上一條超鏈結及一幅圖片,以模仿更多種類的電子郵件攻擊方法。將這封電子郵件發送到 Mail2000 的帳號。

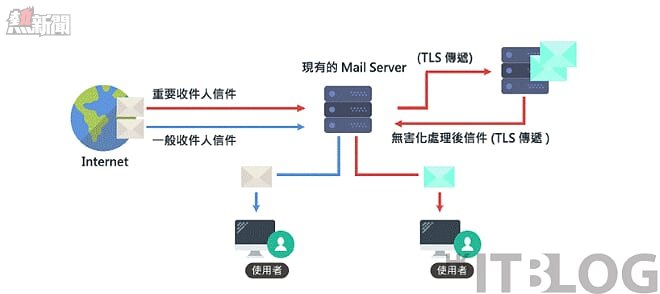

圖 3_ Word 與 PDF 檔案內容

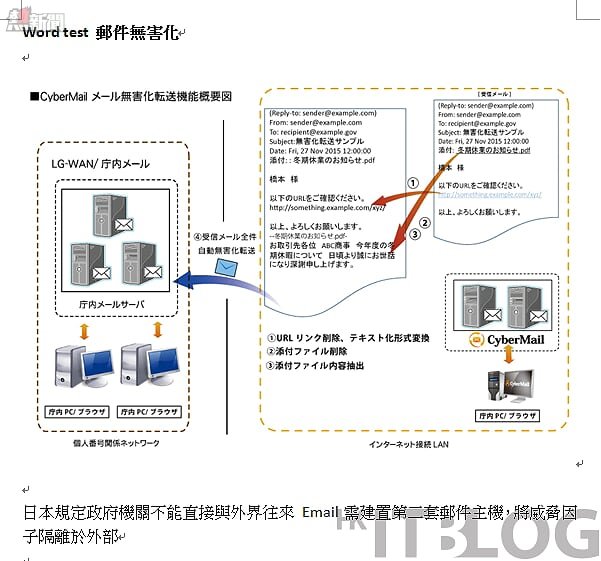

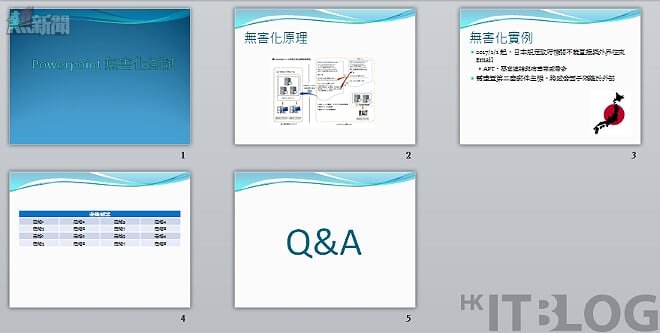

圖 4_ PowerPoint 檔案內容

圖 5_ Excel 檔案內容

圖 6_ 電子郵件的內容

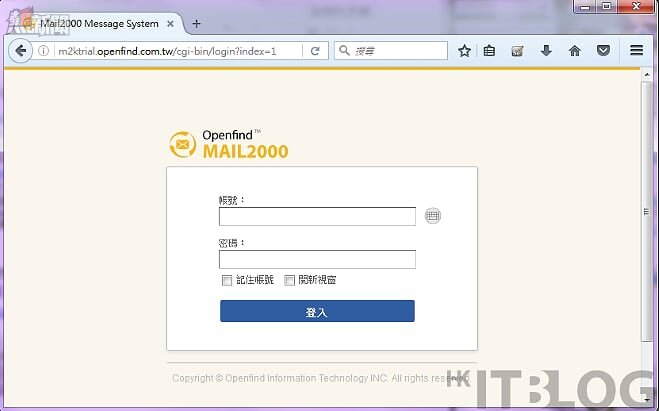

如圖 7 所示,進入 Mail2000 的登入頁面,網站鏈結為 http://m2ktrial.openfind.com.tw 。成功登入後如圖 8 所示,Dashboard 會顯示該帳號的現況撮要,如登入資訊、預閱服務通知、信箱容量餘額及郵件數量等。

圖 7_ Mail2000 登入頁面

圖 8_ Mail2000 Dashboard

在 Mail2000 的系統郵件一般被分類為五大類,分別為正常郵件、可疑郵件、垃圾郵件、帶有病毒郵件及稽核郵件,即待審查郵件。如圖 9 所示,剛發出的電子郵件已在收信匣,並被標籤為垃圾郵件。另外,先前一封電子郵件因內容直接包含有程式碼,所以被標籤為可疑郵件。

圖 9_ 剛發出的郵件

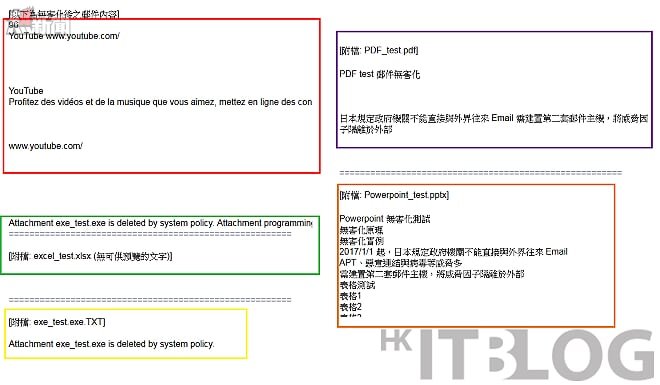

打開該封郵件後會看到如圖 10 跟圖 11所示,經無害化後的內容,郵件中原有的超鏈結被轉化為普通文字,圖片也被移除了。( 紅框 ) EXE 執行檔和 Javascript 因是高危檔案,直接被刪除。( 綠框和啡框 )。PDF,PowerPoint 跟 Word 則只提取了當中的文字部份。( 紫框,橙框和藍框 )

圖 10,11_ 經無害化後的電子郵件

最後,如果想查閱原始郵件內容,只需如圖 12 所示,打開網頁右上方的 MailGates 圖示。再如圖 13 所示,展開右方的記錄追踨欄目,進入接收記錄版面。進入接收記錄版面後,如圖 14 所示,用戶可以搜尋並查看過往所接收的全部郵件,更可以輸入條件收窄郵件搜索範圍。

圖 12_ MailGates 工具圖示

圖 13_ 進入接收記錄版面

圖 14_ 接收記錄版面

接着如圖 15 所示,只要打開郵件就可以看到該郵件的原始內容,以我們的測試郵件為例,可以看到 Youtube 的鏈結,原有的郵件圖片和附件。在這裡大家可能有個疑問,直接打開原始郵件不就會受到攻擊嗎?其實這裡的開啟原始郵件動作正如開始所述是在無害化伺服器進行,即使受到攻擊也不會影響公司或組織的內部。

圖 15_ 原始郵件內容

從以上測試可以看到電子郵件無害化確實可以幫助用戶完整移除有潛在風險的內容,防止惡意程式及有害網站的超鏈結透過電子郵件的方式推送給受害者,避免駭客入侵公司或組織內部系統取得機密資料。而且設置和用法簡單,十分適合節奏急速的商業世界及網路保安不太了解的終端用戶。

相關文章:

網路保安的新威脅,淺談電子郵件保安系統

徹底除去 HTML、圖片、連結:電郵保安新概念!實測電子郵件無害化

徹底除去 HTML、圖片、連結:電郵保安新概念!實測電子郵件無害化

https://www.facebook.com/hkitblog