最近爆出連串關於網絡安全的事件,而電腦病毒的攻擊亦步亦趨,最新來自 Qihoo 360 Netlab 的消息指,一場規模更龐大的網絡攻擊正在肆虐全球路由器,據指現時已有逾 10萬台 Router 的安全措施已被破解,其 DNS 設置已被騎劫,把受害用戶重新導向網絡釣魚網站。

今次的網絡攻擊稱為「GhostDNS」,網絡安全公司 Radware 的研究人員在 8 月的時候曾經發現這個病毒,並已紀錄在案,而 Qihoo 360 Netlab 的最新報告指,攻擊者在 9 月 20 日開始,發起更大規模的攻擊,令超過 10 萬台 Router 及 50 個網站中招。

據了解,攻擊者透過兩個動作,分別是推測 Web 管理員密碼或攻擊防禦力低的 DNS,以配置 CGI (dnscfg.cgi),藉此控制目標電腦,電腦受感染後,攻擊者可把 Router 的默認 DNS 伺服器更改為「rogue」系統。除了上述的事項之外,Netlab 360 表示,GhostDNS 的還利用了 Shell、 JavaScript 及 Python 創造出 3 個攻擊模組以運行變種後的 DNSChanger ,再由四個部分,分別是 NSChanger、Web 管理、網絡釣魚 Web、Rogue DNS 所組成。

GhostDNS 的第一個攻擊模組就是 Shell DNSChanger,它採用 Shell 編寫,以 25 個 Shell script(腳本)的組合,可以強行運作 21 個 Router 或固件包的密碼,Netlab 研究人員說:「Shell DNSChanger 的攻擊只是輕微,而攻擊者只能作有限度的部署」。

由 JavaScript 編寫出來的第二個攻擊模組為 JS DNSChanger,雖然只由 10 個 JS script 所組成,但可以強行使用 6 個 Router 或固件包的密碼,而這個模組只會部署在受攻擊的設備之中,用以掃描和暴力破解內聯網絡上的其他裝置。

而第三個模組是由 Python 和 PHP 組合編寫而成的 PyPhp DNSChanger,而這個模組是攻擊力最強的一個,而且已經在 100 多個 Google 雲端伺服器內,攻擊者會透過重覆掃描互聯網,以獲得容易攻擊的 Router。Netlab 表示,PyPhp DNSChanger 運用了 69 個攻擊 script 所組成,可以控制 47 個 Router和固件包的密碼。

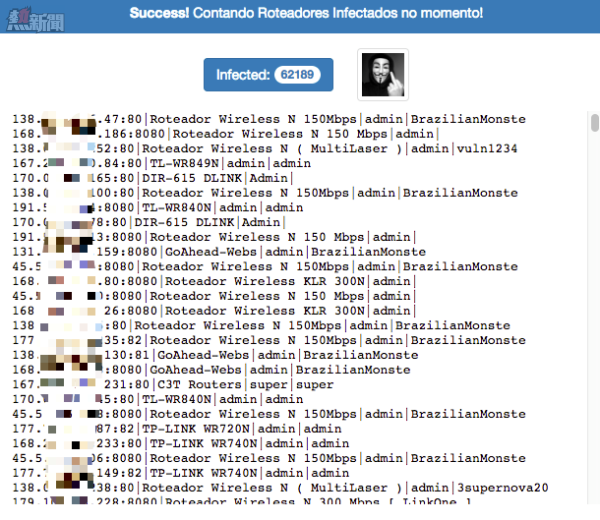

Netlab的研究人員稱,他們已經設法進入 PyPhp DNSChanger 的管理區域,但已經發現只是這個模組,就感染了 62,000 多台路由器,加上大多數用戶使用默認的用戶名和密碼,因此令病毒的攻擊更易得逞,而當不法份子成功登入,即可改變 DNS 伺服器地址。

另外,攻擊者亦可以避開某些 Router 的驗證過程來更改 DNS 設置,這種稱為 dnscfg.cgi 漏洞,早於 2015 年 2 月在巴西出現,不法份子利用這個特殊漏洞,以類似的方式,更改 DNS 設置,並將巴西銀行用戶,導向假銀行網站。現時有超過 10 萬台 Router 受到攻擊,當中大部份是位於巴西,當用戶瀏覽到特定網站,如網上銀行、Netflix 和託管公司等,都會被重新導向至網絡釣魚站點。

預防勝於治療,各位不想在網絡攻擊之中成為受害者,就應該把使用中的 Router 更新至最新的版本,亦同時要禁用 External WAN Access,以及設定一個高強度的密碼,以保安全。

據網絡安全實驗室 Qihoo 360 Netlab 表示,現時已發現受到攻擊的 Router,來自不同品牌和型號,而且多達 70 多個,名單上的部份品牌,包括有 D-Link、Huawei、TP-Link、Fiberhome、AirRouter、Antena、Cisco、Greatek、MikroTik、Wive-NG。

來源:3edition-https://3edition.com/brands/netgear/router/3592

殭屍病毒強襲!10 萬 Router 淪陷,TP-Link、 華為都中招

https://www.facebook.com/android.hk