5月16日早上,騰訊玄武實驗室負責人TK(在黑客圈有「TK教主」、「婦科聖手」的雅號)在朋友圈轉發securelist的報道:「基於軟件同源性分析等技術,多個研究人員得出了同一個結論:WannaCry 勒索蠕蟲可能是北韓做的。」

據法新社和路透社等外媒報道稱,賽門鐵克、卡巴斯基和安全專家Matt Suiche等10位研究員均認為有證據顯示,遍及全球的勒索病毒背後可能是北韓黑客團隊「拉撒路組」。

卡巴斯基研究室安全人員表示,該研究室在研究了早期蠕蟲病毒版本與2015年2月的病毒樣本發現,其中部分相似的代碼來自於卡巴斯基之前關注的北韓黑客團隊「拉撒路組」,代碼的相似度遠超正常程度。卡巴斯基認為本次流行的WannaCry勒索病毒與之前的衝擊波病毒出自同一黑客團隊。

賽門鐵克也發現了同樣的證據。

至於這個結論的可能性有多大,TK在接受虎嗅採訪時表示:「你問了一個要用一篇論文來回答的問題」。

TK告訴虎嗅:「打個比方。這個類似監控攝像拍下昨天闖入陝西飯店搶走四大罐油潑辣子的蒙面劫匪左臂有個皮皮蝦紋身,現在有人注意到去年在家樂福偷衛生巾的賊也有這個紋身。只能說有線索能把這兩件事聯繫起來了,還說明不了什麼問題。另外,網絡攻擊的溯源分析本身也是大學問,涉及很多技術。」

關於WannaCry勒索病毒的真兇到底是誰目前還處於猜測階段,也沒有任何一個黑客組織宣布對這一件事件負責。

日前,騰訊安全反病毒實驗室表示,此次勒索事件傳播方式採用了前不久NSA被泄漏出來的MS17-010漏洞。在NSA泄漏的文件中,WannaCry傳播方式的漏洞利用代碼被稱為「EternalBlue」,因此也有的報道稱此次攻擊為「永恆之藍」。

微軟公司總裁布拉德·史密斯發布聲明怒斥美國政府囤積電腦病毒武器,「如果用傳統武器來打比方,這就相當於美國軍方的『戰斧』巡航導彈失竊。」

俄羅斯總統普京也對史密斯的這一說法表達了支持:「我認為,微軟總裁已經說得很坦率了,病毒最初就是來源於美國的情報機構。」

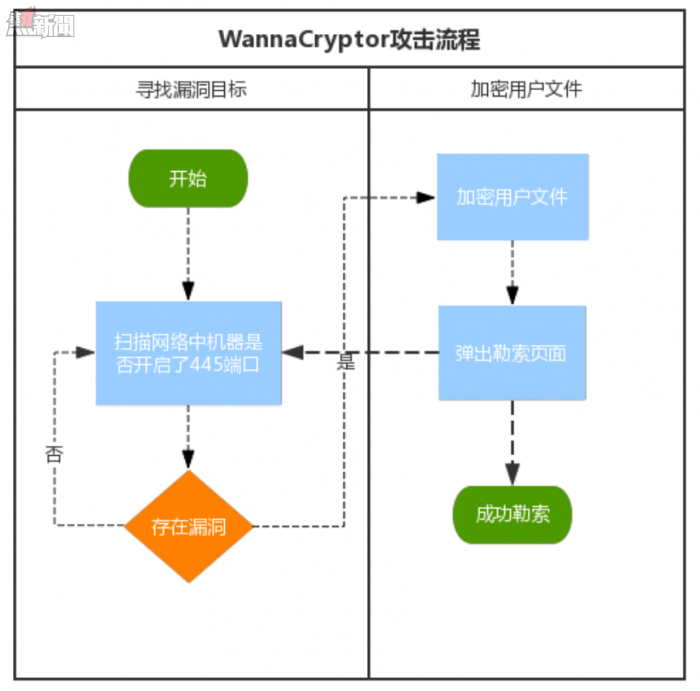

MS17-010漏洞指的是,攻擊者利用該漏洞,向用戶機器的445端口發送精心設計的網絡數據包文,實現遠程代碼執行。如果用戶電腦開啟防火牆,也會阻止電腦接收445端口的數據。

至於中國高校成為重災區的原因,騰訊安全反病毒實驗室負責人馬勁松分析認為:「由各大高校通常接入的網絡是為教育、科研和國際學術交流服務的教育科研網,此骨幹網出於學術目的,大多沒有對445端口做防範處理,這是導致這次高校成為重災區的原因之一。此外,如果用戶電腦開啟防火牆,也會阻止電腦接收445端口的數據。但中國高校內,一些同學為了打局域網遊戲,有時需要關閉防火牆,也是此次事件在中國高校內大肆傳播的另一原因。」

馬勁松還表示:「敲詐者木馬本身沒什麼不一樣,但是Wana系列敲詐者木馬的傳播渠道是利用了445端口傳播擴散的SMB漏洞MS17-101,微軟在17年3月發布了該漏洞的補丁。2017年4月,黑客組織Shadow Brokers公布的Equation Group(方程式組織)使用的「網絡軍火庫」中包含了該漏洞的利用程序,而該勒索軟件的攻擊者或者攻擊組織就是在借鑒了「網絡軍火庫」後進行了這次全球大規模的攻擊,主要影響校園網,醫院、事業單位等內網用戶。」

他認為這場黑客攻擊中,出了病毒作者,沒有贏家,「實際上這場席捲全球的勒索病毒風波是一次網絡災難,對所有人都是一次巨大的打擊。」

攻擊流程

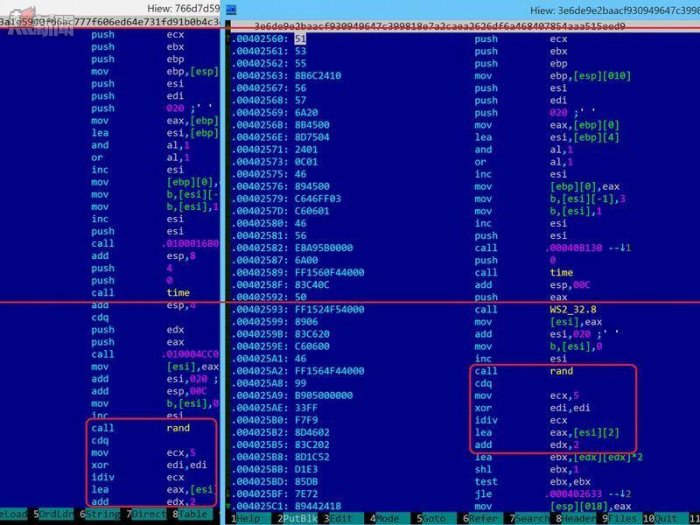

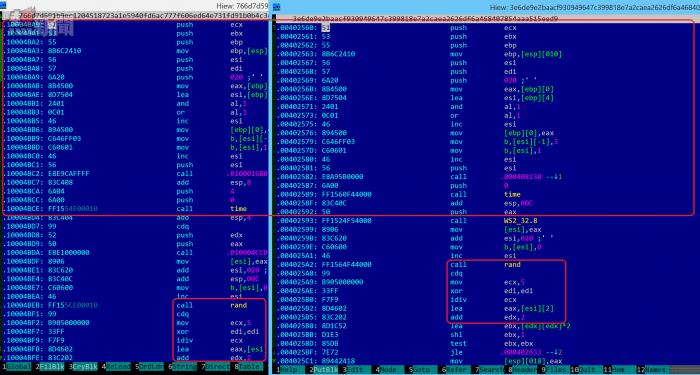

騰訊安全反病毒實驗室還演示了整個的攻擊流程,簡要如下:

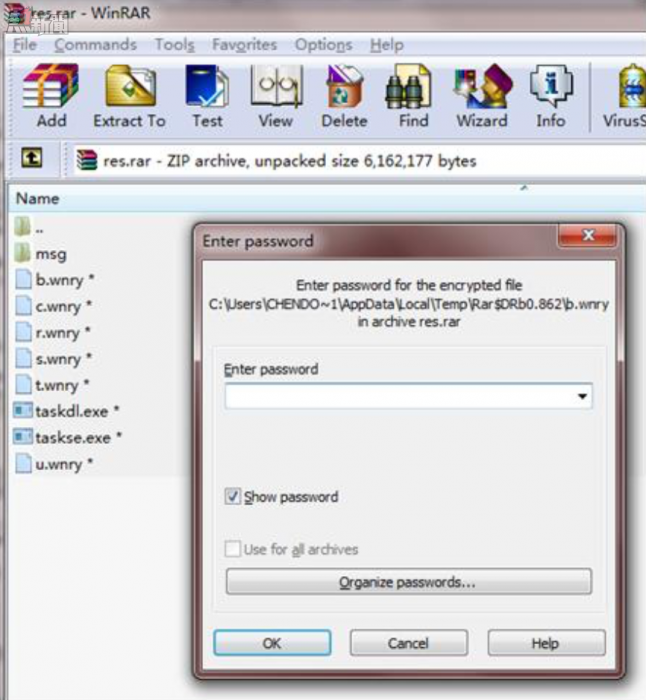

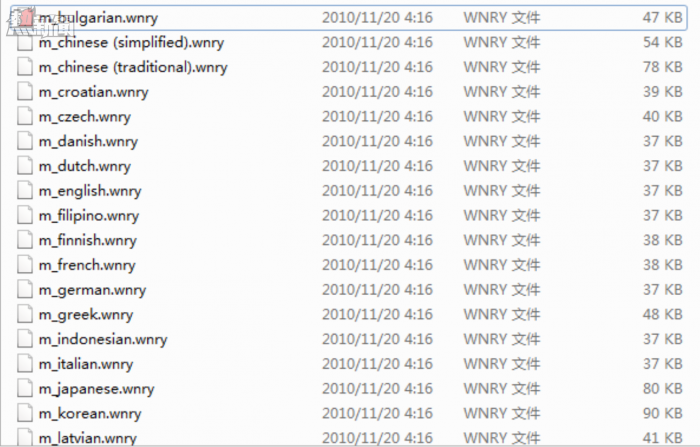

勒索病毒被漏洞進程執行後,會從資源文件夾下釋放一個壓縮包,此壓縮包會在內存中通過 密碼:WNcry@2ol7 解密並釋放文件。這些文件包含了後續彈出勒索框的 exe,桌面背景 圖片的 bmp,包含各國語言的勒索字體,還有輔助攻擊的兩個 exe 文件。這些文件會釋放 到了本地目錄,並設置為隱藏。

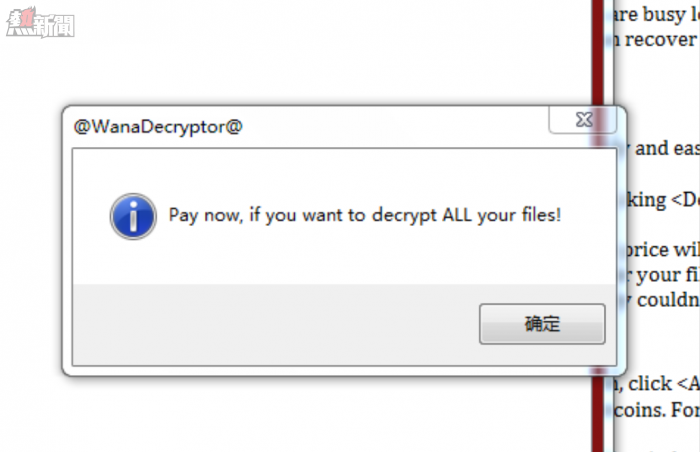

其中 u.wnry*就是後續彈出的勒索窗口。

窗口右上角的語言選擇框,可以針對不同國家的用戶迚行定製的展示。這些字體的信息也存 在不之前資源文件釋放的壓縮包中。

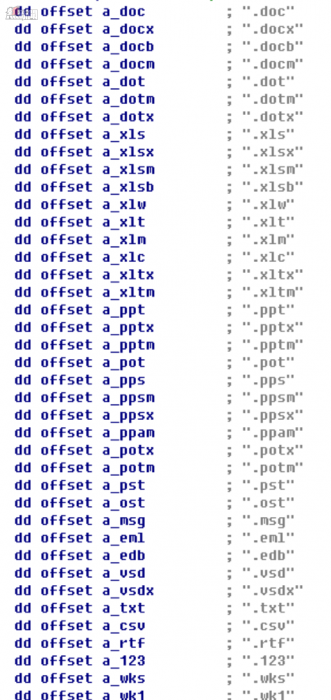

通過分析病毒,可以看到,以下后綴名的文件會被加密:

docx.docb.docm.dot.dotm.dotx.xls.xlsx.xlsm.xlsb.xlw.xlt.xlm.xlc.xltx.xltm.ppt.pptx.p ptm.pot.pps.ppsm.ppsx.ppam.potx.potm.pst.ost.msg.eml.edb.vsd.vsdx.txt.csv.rtf.12 3.wks.wk1.pdf.dwg.onetoc2.snt.hwp.602.sxi.sti.sldx.sldm.sldm.vdi.vmdk.vmx.gpg.ae s.ARC.PAQ.bz2.tbk.bak.tar.tgz.gz.7z.rar.zip.backup.iso.vcd.jpeg.jpg.bmp.png.gif.raw .cgm.tif.tiff.nef.psd.ai.svg.djvu.m4u.m3u.mid.wma.flv.3g2.mkv.3gp.mp4.mov.avi.asf. mpeg.vob.mpg.wmv.fla.swf.wav.mp3.sh.class.jar.java.rb.asp.php.jsp.brd.sch.dch.dip .pl.vb.vbs.ps1.bat.cmd.js.asm.h.pas.cpp.c.cs.suo.sln.ldf.mdf.ibd.myi.myd.frm.odb.db f.db.mdb.accdb.sql.sqlitedb.sqlite3.asc.lay6.lay.mml.sxm.otg.odg.uop.std.sxd.otp.o dp.wb2.slk.dif.stc.sxc.ots.ods.3dm.max.3ds.uot.stw.sxw.ott.odt.pem.p12.csr.crt.key. pfx.der。

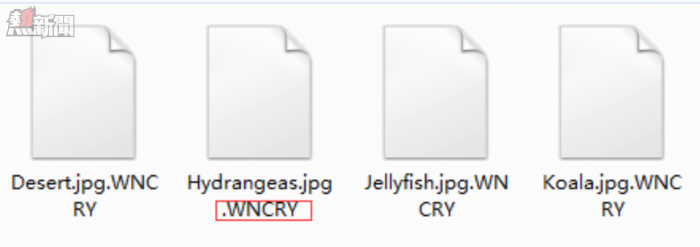

以圖片為例,查看電腦中的圖片,發現圖片文件已經被勒索軟件通過 Windows Crypto API迚行 AES+RSA 的組合加密。並且后綴名改為了*.WNCRY

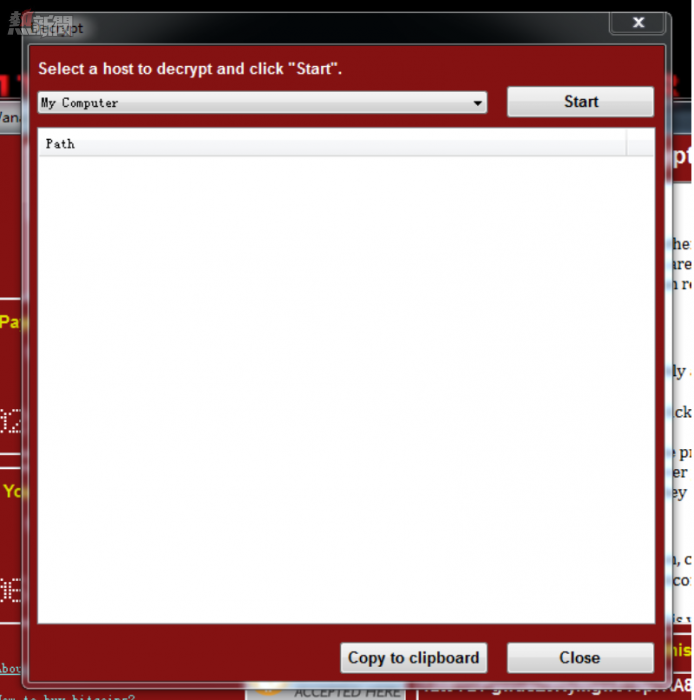

此時如果點擊勒索界面的 decrypt,會彈出解密的框。

但必須付錢後,才可以解密。

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

黑客目前是通過這三個賬號隨機選取一個作為錢包地址,收取非法錢財。

如何防範

這場始於英國,隨後波及到全球上百個國家的黑客攻擊讓人人心惶惶,從5月12日晚上開始,中國的校園網、機場、銀行、加油站、醫院、警察、出入境等事業單位開始大規模爆發,眾多學生、機構電腦被感染。儘管被感染的電腦只佔一小部分,但網絡安全無小事,注意和防範是必然的。

關於如何防範,出了微軟緊急發布了補丁外,開啟防火牆是簡單直接的方法,步驟如下:

1. 打開控制面板點擊防火牆

2. 點擊「高級設置」

3. 先點擊「入站規則」,再點擊「新建規則」

4. 勾中「端口」,點擊「協議不端口」

5. 勾選「特定本地端口」,填寫 445,點擊下一步

6. 點擊「阻止鏈接」,一直下一步,並給規則命名

WannaCry 勒索蠕蟲可能是北韓所為?