作者:Claud Xiao、Cong Zheng 及 Yanhui Jia

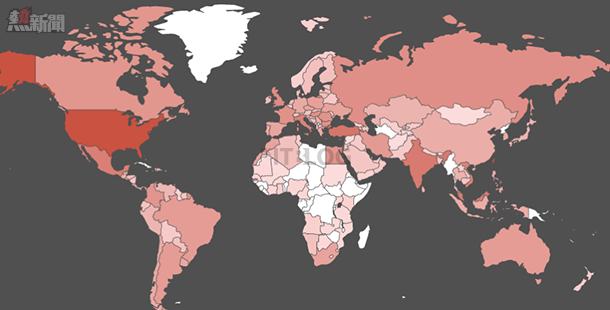

最近 Unit 42 的研究人員辨識出「Tsunami」殭屍網路的物聯網/Linux 變種程式,我們稱它為「Amnesia」。Amnesia 殭屍網路的目標鎖定未安裝修補程式的遠端程式碼執行漏洞,這項弱點已在一年前的 2016 年 3 月被公開揭露,存在於由中國同為數碼(TVT Digital)公司所生產的數位錄影機(DVR),全球共有超過 70 家廠商推出由該公司代工生產的貼牌產品。根據如圖 1 所示的掃瞄資料,這項漏洞影響全球約 22.7 萬部裝置,出現被入侵案例最多的國家包括台灣、美國、以色列、土耳其、印度。

圖 1 同為數碼 DVR 裝置受攻擊案例的分佈狀況

此外,我們相信 Amnesia 是第一隻採用虛擬機器入侵技巧破解沙箱分析機制的 Linux 惡意程式。虛擬機器入侵技巧一般來說比較常見於微軟 Windows 與 Google Android 平台的惡意程式。手法和這些程式相似的 Amnesia 會試著偵測自己能否在 VirtualBox、VMware 或 QEMU 等虛擬機器上運行,一旦它偵測到這些環境,就會刪除檔案系統中的所有檔案,藉此抹除虛擬化 Linux 系統。這樣的動作不僅影響 Linux 惡意程式碼的沙箱分析,也會影響在 VPS 虛擬專屬主機或公有雲上運行的 QEMU 虛擬 Linux 伺服器。

Amnesia 利用這種遠端程式碼執行的漏洞,著手掃瞄、定位、然後攻擊這些系統。一旦得手,Amnesia 就能取得該裝置的完全控制權。攻擊者能利用 Amnesia 殭屍網路發動類似 2016 年秋天 Mirai 殭屍網路攻擊的分散式阻斷服務 DDoS 攻擊。雖然這項漏洞早在一年前就被發現,但我們盡最大的努力,至今還是無法找到更新手法來修補這個漏洞。

雖然至今尚未發現有人利用 Amnesia 殭屍網路來發動大規模攻擊,但根據 Mirai 殭屍網路攻擊的特性,這類攻擊手法確實有能力建立大規模 IoT 殭屍網路來興風作浪。專家建議所有管理員應阻擋本研究報告中揭露的入侵指標 (IoC) 資料庫中所列 Amnesia 指令與控制伺服器 (C2s) 發出的所有流量。

總結

除了 Amnesia 殭屍網路形成的威脅,這隻惡意程式還反映目前物聯網/Linux 殭屍網路威脅一些值得注意的趨勢:

-物聯網/Linux 惡意程式開始採用一些經典技巧避開虛擬機器的偵測,甚至動手刪除虛擬機器。

-物聯網/Linux 惡意程式開始鎖定並攻擊物聯網裝置中已知的遠端程式碼執行漏洞。這些產品通常由規模較小的製造商所生產,廠商可能不會釋出修補程式。

-物聯網/Linux 惡意程式也能影響 VPS 所佈建的 Linux 伺服器或公有雲上的伺服器。

在 Amnesia 案例中,由於惡意程式把 C2 網址直接寫在程式中,因此如果能儘快全面地封鎖這些網址,就能防範其他 Mirai 類型的攻擊。

鎖定 DVR 建殭屍網路! 請密切留意新型物聯網惡意程式

https://www.facebook.com/hkitblog