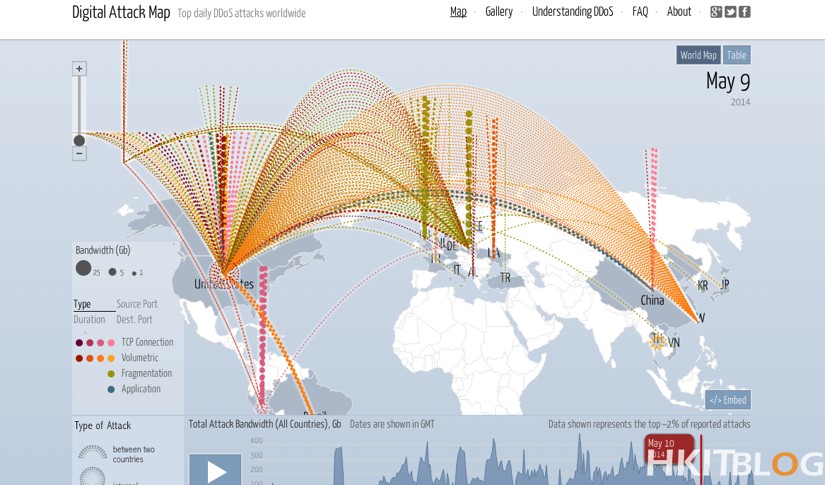

DDoS 很多時都會經由始作俑者通過向旗下受感染的電腦(彊屍)發送指令,繼而進一步向目標發送大量的流量/封包,以令其服務癱瘓;由於始作俑者往往通過位處不同地區的彊屍電腦(受感染電腦)進行攻擊,因此要追查始作俑者十分困難。不過現時網絡上便有一些由安全廠商以及 Google 合作推出的實時網絡地圖,通過地圖我們便可大概得知不同 DDoS 攻擊流量的來源。

網址:digitalattackmap.com

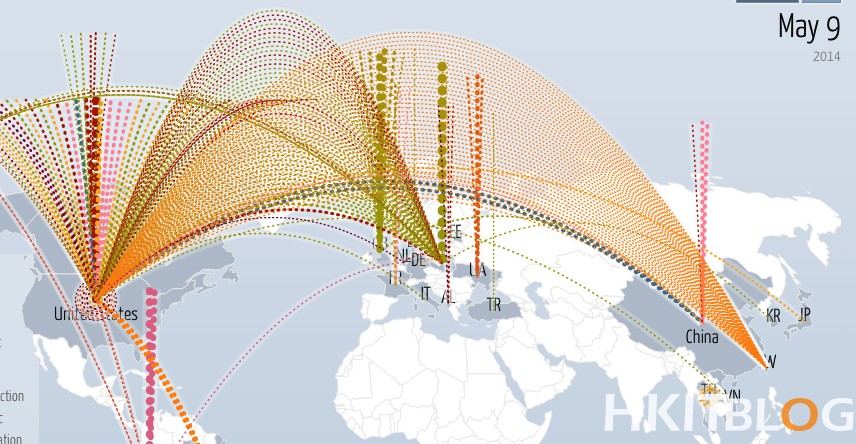

首先我們來看看這個網絡地圖應如何使用。上方的地圖之中顯示了多種不同顏色的線路,而這些線路便大概顯示出不同 DDoS 流量的來源以及終點。

顯示攻擊內容

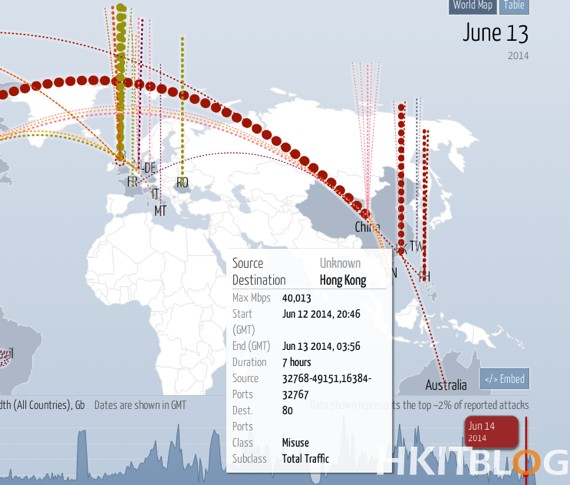

而按下不同的線路時,我們會看到顯示了多種數據,包括有 Source、Destination、Max Mbps、Start、End、Duration、Source port、Dest. port、Class、Subclass。以下為大家逐一解釋不同項目的意思。

Source:Source 就是指攻擊來源,請注意很多時攻擊來源往往是由一些受感染的電腦所產生的,因此真正的始作俑者有可能未必來自 Source 註明的地點。

Destination:DDoS 攻擊目標地區。

Max Mbps:最大攻擊流量。

Start:攻擊開始時間。

End:攻擊完結時間。

Duration:攻擊維持時間。

Source ports:攻擊時採用的 port 來源。

Dest. ports:攻擊目標的 port 源。從這數字我們大概可知道受攻擊的類型,例如這裡顯示 port 80 的話就是針對網頁的傳輸攻擊、port 21 就是針對 FTP 進行的攻擊、port 22 就是針對 TELNET/SSH 進行的攻擊。

Class:這裡顯示攻擊的類形。

Subclass:這裡顯示攻擊過程之中有可能出現的第二種攻擊類型。

圓點大小有分別

回到大地圖上,大家看到國與國之間的攻擊以圓點顯示,而這些圓點的大小其實反映出該次攻擊的頻寬。例如最大圓點的攻擊便佔用了 25GB 或以上的頻寬,中型及較細小的圓點則分別是 5GB 或以上及 1GB 或以上的攻擊頻寬。如下圖所示,於 2014 年 6 月 13 日香港便受到了接近 25GB 的攻擊流量。

線路顏色的分別

至於線路的顏色亦代表了攻擊類型:

紫色:TCP State-Exhaustion 類型攻擊。這種攻擊簡單來說就是通過消耗目標網絡之中的設備的最高狀態紀錄。例如將 Firewall、負載平衡器之中的狀態表用盡,從而達致癱瘓網絡設備;由於這些網絡設備均為網絡傳輸必經位置,因此癱瘓了這些設備某程度上便能癱瘓了目標網絡的運作。

橙色:這代表了 Volumetric 類型攻擊。此類型攻擊通過大量佔用目標的頻寬,從而達攻癱瘓服務之效;常見的就是通過建立大量的請求,令目標網絡/伺服器不能應付﹐最終令這些伺服器出現了癱瘓的情況;這亦是十分常見的 DDoS 攻擊方式。

綠色:這代表了 Fragmentation 攻擊。一般來說,在網絡傳輸期間將會把大家眼見的檔案轉換成網絡封包進行傳輸;而由於在以太網(Ethernet)之中,每一 IP 都擁有所謂的 MTU(Maximum Transmission Unit)。當所傳輸的 MTU 大於 1500 字節的話,往往便會自動將其分拆進行傳輸,亦即是所謂的(Fragmentation);當到達目的地時,這些分拆的封包將會重組,而重組的過程之中系統會識別其 IP 分拆傳輸封包的識別號(IP identification number/fragment ID)->計算傳輸過程之中出現的偏移情況->將兩個分拆的傳輸包重組。(由於細節十分複雜,因此只作簡單概述)

而作為黑客,通常首先會將頭 20 字節的分拆包再分拆為兩個分片傳輸;事關在上述提到的 1500 字節之中,實際會計算的只有 1480 字節;首 20 字節(稱為 IP 封包表頭)將不會被計算;因此將首 20 字節的封包再分拆為兩個分片,黑客便可將攻擊目標的端口資訊藏於第二分片之中;由於現時部份知名的網絡保安方案對於已被分拆成多個分片的封包,往往只會檢視第一個分片以識別其是否為惡意,因此只需將所有攻擊端口資訊藏於第二分片的話,當順利進入目標系統加上完成分片自動重組後,即可達致攻擊之效。

藍色:這代表了 Application Layer 攻擊。一般來說,這可以被稱為 APT(Advanced Persistent Threat,持續性滲透攻擊)的一種﹐事關這種攻擊是一種主要針對第 7 層進行的 DDoS;要成功進入 7 層的網絡應用,黑客本身必須十分了解目標系統的操作方式,日常運行習慣等,因此一般來說能運行這種攻擊的黑客往往是一些曾經於目標機構從事 IT 工作的員工;又或者是一些十分清楚目標機構網絡運作、設計的人,所以 Application Layer 攻擊基本上就是 APT 攻擊。

總結:地圖只反映一部份攻擊趨勢

由於此地圖的資訊主要由安全機構 Arbor 從其 270 多位客戶之中所收集的,因此只可反映部份攻擊趨勢;實際的攻擊數量比此地圖所顯示的必定更多,這點大家需留意;另外,就近期大型攻擊,其實在地圖之中可略為看到。根據筆者估計,首輪針對 Popvote 的攻擊應早於 5 月尾開始進行初步的嘗試,及後到了近兩星期均有大量的攻擊,這點相信大家都十分清楚了。

今次的分享到此為止,其實 DDoS 攻擊筆者都有小小的研究,日後有機會的話將會為大家示範一下如何建立 DDoS 攻擊;令大家更了解整個攻擊流程,知己知彼對於應付這類型的攻擊亦可更有把握。

揪出 DDoS 元兇:如何透過網絡地圖追蹤攻擊來源?