在一個已擁有 Active Directory 基礎建設的企業 IT 環境之中,如果選擇導入了同樣是以 Linux 核心為基礎的 VMware vSphere 6.0 虛擬化平台解決方案,在管理上最好能夠結合 Active Directory 的身分驗證機制,如此不同的虛擬化的管理人員,才能夠使用現行的網域帳號來透過 vSphere Web Client 或傳統的 vSphere Client 進行各項的遠端管理作業,而不需要再去牢記第二組帳戶密碼。至於 vCenter Server 所使用的內建管理員帳戶,只要拿來作為備用管理的帳戶即可。

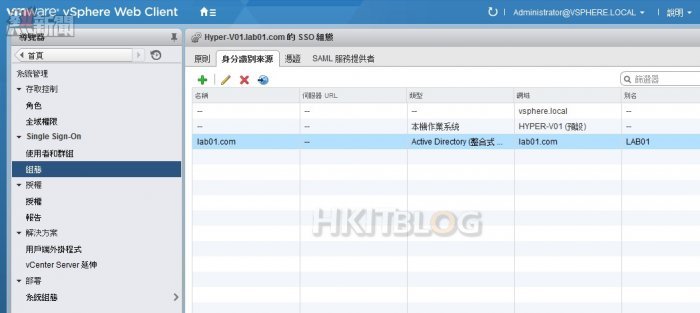

在此我們以 vSphere Web Client 的操作設定為例,請在[首頁]點選[系統管理]節點頁面中的[系統組態],以開啟如圖 58 所示的[組態]頁面。切換至[身分識別來源]頁籤中,點選新增的圖示繼續。

圖 58 SSO 組態管理

如圖 59 所示在[新增身分識別來源]的頁面中,請選取[Active Directory(整合式 Windows 驗證)]設定,然後輸入網域名稱並點選[確定]。接著輸入相關的網域管理員帳號密碼即可。

圖 59 新增身分識別來源

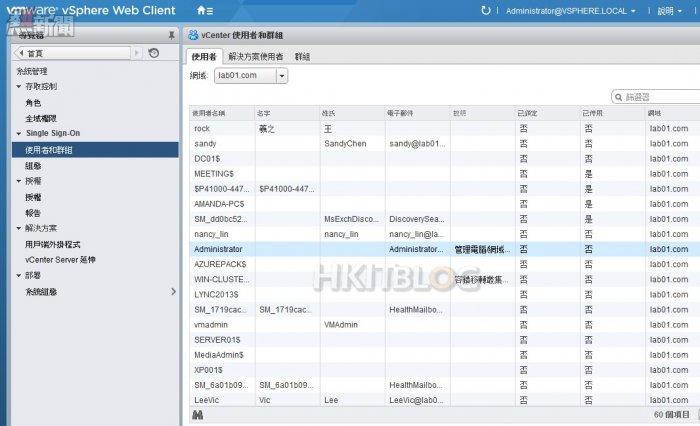

一旦成功完成 vCenter Server 與 Active Directory 的整合驗證之後,便可以在如圖 60 所示[使用者和群組]的頁面中,切換至所連接的 Windows 網域,並檢視到目前網域中所有的使用者與電腦帳戶。

圖 60 使用者和群組

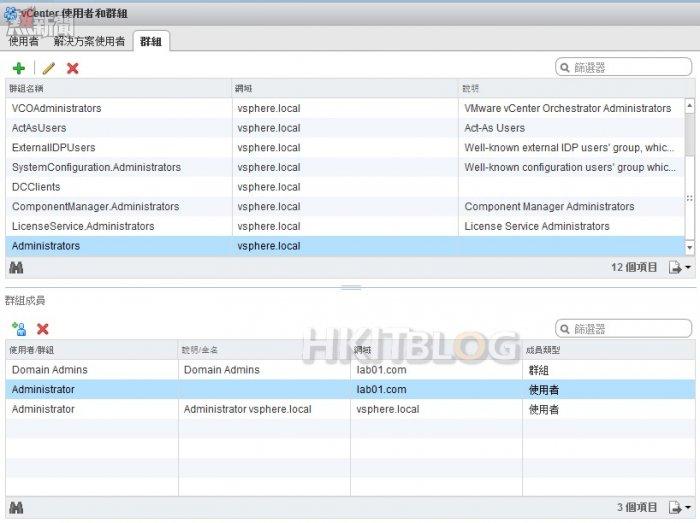

接下來我們必須讓 Active Directory 的相關人員,擁有 vCenter Server 的管理員權限,如此一來這一些網域帳戶的登入,才能夠控管整個 vSphere 架構下的所有 ESXi 主機配置。請在[群組]的頁籤中找到 Administrators 群組並編輯它。

圖 61 vCenter 群組管理

在如圖 62 所示的[新增主體]頁面中,請先從[網域]下拉選單中挑選已連接的 Windows 網域,然後再從[使用者和群組]的清單之中,將所有要成為 vCenter Server 管理員的帳戶一一新增即可。

圖 62 新增管理員群組成員

再次回到如圖 63 所示的[群組]頁面中,便可以在選取[Administrators]群組之後,看到目前的成員除了有系統預設 vsphere.local 網域的 Administrator 之外,還多出了筆者剛加入在 lab01.com 網域的 Domain Admins 群組以及 Administrator 使用者。

圖 63 完成群組成員新增

接下來您就可以嘗試關閉瀏覽器,然後重新開啟瀏覽器並連線至 vSphere Web Client。如果您目前已經是使用 Active Directory 的 Administrator 帳戶,或是 Domain Admins 群組成員的帳戶,在開機時登入了 Windows 作業系統,那麼在如圖 64 所示的頁面中,您僅需要將[使用Windows工作階段驗證]設定項勾選,即可點選[登入]。

圖 64 vCenter SSO 登入

如圖 65 所示便是成功以 Active Directory 的 Administrator 帳戶登入後的結果,從它右上方的選單中可以發現,其中的[變更密碼]選項是反白而無法選取的,原因就是因為此帳戶並非是 vCenter Server 的帳戶而是 Active Directory 帳戶,所以當然無法進行密碼的變更。

圖 65 帳戶功能選單

結 論

Microsoft 與 Linux 之間究竟是誰比較愛誰,我想各位 IT 人心中已經有了答案。還是老話一句「愛」請不要只是嘴巴說說而已,得要付出實際行動證明才可以。針對本文所介紹過的幾個開源軟體與 Linux 系統,對於 Microsoft 系統的熱切愛意,早已是達到日月可證天地可表之境界。但筆者可以告訴各位 IT 人,這些都仍只是 Linux 對於 Microsoft 付出貢獻中的冰山一角。舉個例子 Oracle VM VirtualBox 開源虛擬化平台,老早就已經支援了 VHD 的虛擬硬碟格式來建立虛擬機器,但 Microsoft 虛擬化平台歷經了 Virtual PC、Virtual Server、Hyper-v、Hyper-v 3.0、Hyper-v 3.0 R2 版本,卻仍不見支援像是 VirtualBox 或 KVM 等開源虛擬化平台的格式。請再次仔細思考一下,究竟是誰叫愛誰呢?

Linux 整合 AD 實戰:vCenter Server 6.0 如何整合 Active Directory 驗證管理?

https://www.facebook.com/hkitblog