傳統 IT 安全機制太晚偵測到威脅 (如果有偵測到的話),而且解決的速度也過慢。因此,IT Security Team 無法全盤瞭解其網路中的種種動態。這等於面對更廣泛的威脅趨勢時處於被動位置且有如盲人一樣。同時,這類機制對於新興威脅與瞬息萬變的狀況也無法迅速反應。組織需要靈活且深度整合的架構,以便深入剖析威脅,並隨情況快速地變更。

FireEye Adaptive Defense 重新構思的安全性

與其嘗試預防所有攻擊 (卻又徒勞無功),實行自我調適模式的組織發現有些攻擊仍可成功入侵。他們轉變心態並將重點放在迅速偵測攻擊,然後再作出有力的應變措施,以免最壞的結果發生:資料遭竊、高昂的回復成本及聲譽受損。

若要降低偵測時間與及解決時間的問題,組織必須要能在攻擊者改變戰術時有效作出即時反應。他們的安全架構必須靈活,而此架構亦須深度整合,以便以端對端形式檢視攻擊。此架構必須結合內部與外部情報,以完整顯現威脅全貌。同時,也必須進入「具有前瞻性」的主動狀態,要能積極預測,而不只是等待攻擊發生。

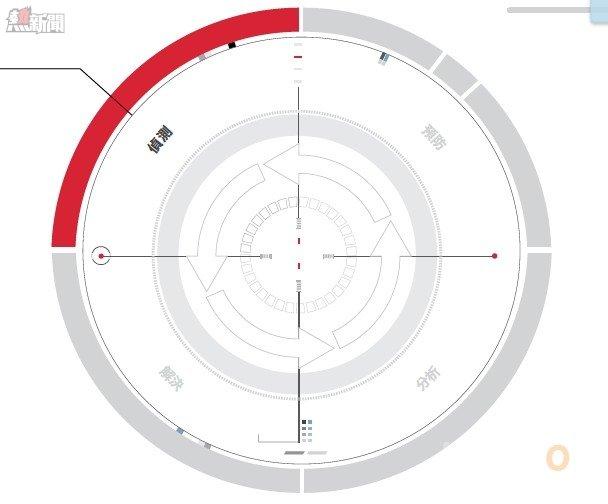

在自我調適模式中,IT Security Team 擁有工具、情報及專業知識,以偵測、預防、分析並解決由進階攻擊者採用且日新月異的策略。目標是減少兩大時間問題:

• 偵測時間

• 解決時間

端對端整合防禦機制

今時今日,大多數安全架構是由各廠商的不同工具所組成,且每家廠商都只應付單一安全問題。由於未能完善整合,許多 IT Security Team 便會遺漏使用多種威脅媒介 (例如電子郵件及網路) 的攻擊情況。同時,也會遺漏使用多種 TCP 連線或流量進行模擬的攻擊。單一網頁通常包含數十種上述 TCP 流量;如果安全工具無法掌握所有流量,就會遺漏攻擊。

現時的先進攻擊中,若由單獨產品分開檢視的話,精心策劃之攻擊的個別部分可能就會顯示為良性。即使每個工具如承諾般正常運作,IT Security Team 對於自家網路情況的瞭解也是支離破碎。

相較之下,自我調適策略不僅綜觀多種威脅媒介與流量,還能進行交叉比對,方便 IT Security Team 全面瞭解情勢。IT Security Team 不只是得到線索,也會取得完整的敘事內容,因此可以查看每一個步驟的完整攻擊生命週期,從初步入侵系統、下載惡意軟體、偵察乃至於資料竊取全都涵蓋在內。他們可以瞭解與作業系統相關的周邊流量及如何在連接網路的電腦上變動;同時他們亦可重建數週的網路流量,以便追蹤攻擊的源頭。

實現大範圍警戒

自我調適策略的另一項特徵就是大範圍警戒,這種圖示方法可讓 IT Security Team 監控網路活動,並評估自家防禦機制的成效表現。

傳統資安架構提供各種資料:網路追蹤、系統記錄、安全性警示等等。但其中很少能夠傳達實用的見解。取自各種安全性工具的資料可能會令人混淆且存在矛盾。跟上資料持續增加的速度,對於人員齊全的 IT Security Team 來說都是難上加難了,更不用提瞭解所有內容。

沙盒偵測只需幾分鐘,不必幾個月

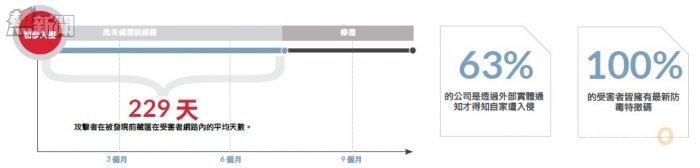

2013 年,FireEye 旗下公司 Mandiant 協助解決的資安事件中,攻擊者在受害者網路中來去自如,如 229 天才被發現。若有自我調適策略,IT Security Team 在幾分鐘內即可偵測到威脅,而不必花上幾個月的時間。

您必須及早偵測到攻擊,才能避免攻擊造成最壞的結果。大部分組織偵測到資安事件時,損害已經造成。

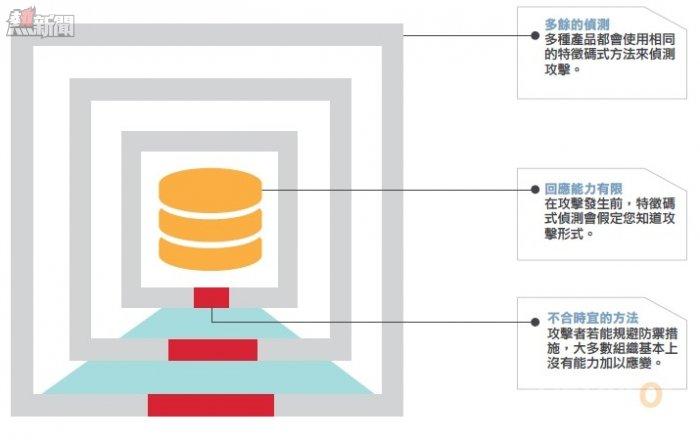

偵測不能只靠特徵碼

大多數的問題均源自於傳統特徵碼式防禦機制。像是程式碼變形和二進位檔封裝之類的反偵測技術,能從同一系列的惡意軟件中產生大量唯一的二進制檔樣本。每一個樣本都有獨一無二的二進位特徵碼。而許多鎖定目標的攻擊者會針對每位受害者度身製作程式碼。

防毒軟件廠商並無法有效因應這些新的二進位檔。在許多案例中,他們甚至沒有機會建立特徵碼。在 FireEye 最近的研究中,潛入傳統「深度防禦」安全性部署的 124,289 個不重複惡意軟體變體中,有 75% 僅出現過一次。

而像網址黑名單的信譽式防禦機制,就跟特徵碼一樣只能偵測已知且經確認的威脅。若只依賴這種方法,就好比要防止 FBI 通緝犯進入你家,卻對其他人開啟大門一樣。

自我調適安全架構有別於特徵碼式或信譽式偵測機制,會即時分析可疑檔案、網路物件和流量,以偵測全新、未知的威脅。動態分析技術會使用虛擬機器 (VM) 觀察惡意軟體和入侵行為。這些封閉的模擬環境,可在不造成任何實體損害的情況下執行檔案。透過查看虛擬機器中的這些檔案,自動分析即可標示露出破綻的行為,例如對作業系統進行變更,或是對攻擊者的命令與控制 (CnC) 伺服器執行呼叫。

正由於今日的先進攻擊是橫跨多個威脅媒介和多個連線流量來進行,動態分析工具必須能在其他系統和網路活動的內容範圍內分析可疑程式碼。大部分虛擬機器式分析工具 (通常稱為沙盒),會先隔離檔案和物件再進行分析。它們永遠無法掌握全貌。在這一層裡,最有效的解決方案就是將入侵行為、惡意軟體及相關行為當成一連串流量來分析。而且還能集合這些流量,讓攻擊活動的全貌更為完整。

新安全方案有助端對端整合、網絡情況不再支離破碎!

https://www.facebook.com/hkitblog