近日,Facebook的聯合創始人兼CEO馬克·朱克伯格又上了頭條新聞,原因卻是因為他使用了極其簡單的賬號密碼,導致自己的Twitter、Pinterest等多個社交賬號被盜。

當人們發朱克伯格被盜的Twitter的時候,上面上赫然寫着「你在Linkedin的密碼是dadada!」,同時他的的Pinterest賬戶上的標題也變成了 「是黑客組織OurMine Team 攻擊的!」

顯然,這是黑客的挑釁和對此次「戰績」的炫耀。一個擁有有超過4萬名成員的沙特阿拉伯黑客組織「OurMine",聲稱對此次事件負責,不但到處吹噓自己的戰績,還邀請朱克伯格加入他們的組織。

盜走朱克伯格的賬號,看起來似乎很厲害。然而賬號安全團隊Secken(洋蔥)的成員卻表示,從目前的報道情況看來,黑客入侵朱克伯格的 twitter 賬號似乎並沒有使用什麼高明的手法,他們使用的方法甚至只要是掌握了基本的計算機操作能力的人都能夠輕而易舉的完成。

簡單卻屢試不爽的盜號手法

相關報道中稱,黑客自己承認了這次的成功盜號都得益於幾周前大量泄密的 LinkedIn 密碼。通過這一線索,可以初步判斷黑客採用的是「撞庫」的盜號手法。

所謂撞庫,就是黑客獲取用戶的某個網站賬號的密碼後去其他網站嘗試登錄,如果用戶在多個網站使用了同樣的賬號密碼,那麼黑客則可以入侵所有使用相同密碼的的賬號。打個比方,用戶在許多地方的門上用的是同樣的鎖和同樣的鑰匙,只要拿到其中一把鑰匙,就可以開啟所有的門。

也就是說,當黑客拿到 LinkedIn的1.17億個賬號密碼數據庫後,會拿着這「1.17億把鑰匙」去不同的網站碰碰運氣,撞庫,撞到一個是一個。由於黑客可以使用程序腳本加快撞庫的速度,所以基本上只要有人在多個網站使用了相同的賬號密碼,而其中任一網站將密碼泄露,則其他網站幾乎都難以倖免。

朱克伯格如今就是「被撞庫大軍」中的一員,他的的 Twitter 和 Pinterest 賬號被盜,正是因為他在 Linked 和 Twitter、Pinterest 幾家網站使用了同樣的密碼—「dadada」。而朱克伯格的 Google+(谷歌旗下的社交網站)和 Facebook 並沒有被盜,則說明很可能使用了其他密碼。

撞庫盜號三步走

明白了撞庫的原理就會發現,其實黑客此次盜走朱克伯格賬號的手法並不需要太多技術含量,他們也許只做了這幾步:

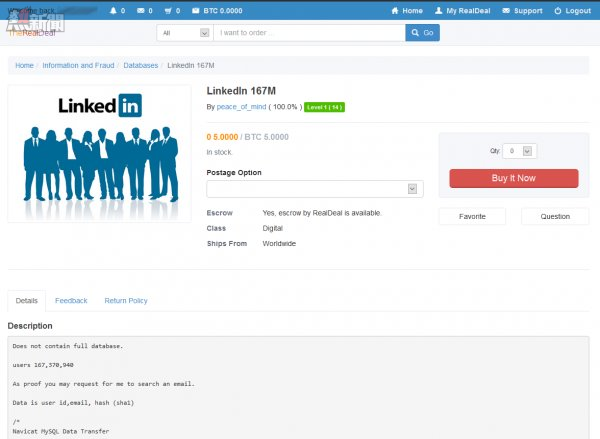

第一步,拿到LinkedIn泄露出來的數據庫

幾周前, LinkedIn 泄露的數據庫就被放在了網上公開售賣,因此只要給錢誰都能買到。

即使不給錢也很容易在其他購買者手裡分享到,一般大部分購買者都不會藏着掖着,會分享出來,甚至有的人會直接將解密後的明文賬號密碼數據分享出來。

第二步 解密數據並找到朱克伯格的密碼

據了解,泄露出來的 LinkedIn的密碼為SHA-1純加密,在一些提供在線解密的網站就可以直接解密,解密之後所有的密碼信息以明文的形式展現。而解密之後,根據朱克伯格的名字很容易就可以找到他的密碼信息。

第三步,嘗試登錄朱克伯格的其他賬號

拿到他的 LinkedIn 賬號賬號之後,直接去嘗試登錄他的其他社交賬號、郵箱等,然後在多次嘗試之後成功登錄了Twitter和Pinterest。然後搞點小動作,坐等上頭條。

正如前文所說,一個較為熟悉互聯網的人,根據這三個步驟,都可以輕而易舉地盜走朱克伯格的 twitter 賬號。事實上,像朱克伯格所使用的「dadada」這樣的簡單密碼,即使用最普通的暴力破解軟件,也只需要不到半小時就能搞定。所以對於此次賬號被盜,小朱自己的賬號安全習慣是主要原因。

如何避免賬號被盜的多米諾效應

其實,生活中許多人都有過類似賬號被盜的經歷,大部分人也已經習慣了在多個網站使用相同的密碼。有的人使用一套密碼,有的人則是3~4 套密碼,最終都導致一樣的結果:各種各樣的網站賬號關係交織混亂,無論使用了多麼複雜的密碼,只要其中一個網站不慎發生了密碼泄露,其他網站賬號都將受到牽連。甚至當你得知其中一個網站發生了數據泄露的消息,卻根本無法準確地想起來哪些網站使用了相同的密碼,更不用提逐個去修改。

防止賬號相互牽連,Secken洋蔥團隊給出的建議是:「要麼老老實實用不同的密碼,要麼別用密碼,改用其他方式登錄或者添加二步驗證。」

給不同的賬號設置不同的密碼,顯然是最直接有效的方式,然而當密碼多起來之後,經常容易忘記,這時可以借助密碼管理工具,然後將這些網站統一管理起來,這樣既不用擔心賬號相互牽連,也不怕忘記。同時大部分的密碼管理器還帶有生成難破解的隨機密碼的功能,可以極大提高密碼的安全性。常見的收費密碼管理軟件有1password、Lastpass等,免費的則可以使用洋蔥。

如果依然覺得太麻煩,可以盡量使用非賬號密碼的方式來登錄賬號,比如微信、微博授權登錄等,避免賬號密碼的使用,也就間接降低了密碼被盜的風險。

事實上,不安全的密碼習慣在工作中比在日常生活中更加常見。據Secken洋蔥團隊的調查數據,和私人的賬號密碼相比,人們在設置工作賬號的密碼時,往往更加「不上心」。許多員工使用自己的私人賬號時會認真設置複雜的密碼,使用工作賬號卻更傾向於使用簡單以及相同的賬號密碼。

然而企業又難以強制員工使用複雜、不同的賬號密碼,即使強制使用複雜密碼,員工一樣可以寫在便簽上、放在雲筆記等不安全的地方,而且強制使用複雜密碼也必將大大降低員工的工作效率,輸錯密碼、忘記密碼等情況會出現的更頻繁。

這時企業則可以在部署洋蔥IAM 或其他驗證方案,利用簡單的手機認證或者人臉、聲音、指紋的方式來替代賬號密碼,不使用密碼,也就從根本上杜絕賬號密碼泄露,員工也免去了記憶密碼和輸入繁瑣的煩惱。

【網絡安全危機】要盜取朱克伯格的賬號,只需要簡單的三步?