上回我們提到了有關 Windows 10 的最新認證技術,接下來將為大家分享一下鎖定帳戶的重要性及方法。提到鎖定帳戶,大家可能會問,是否有必要呢?

當遇到網域使用者登入時密碼輸入多次的錯誤,如果您是網域管理者您會打算如何來管制他們?是任他們輸入幾次錯誤都沒有關係,直到輸入正確即可,還是要強制限制密碼嘗試輸入的次數,一旦超過指定的錯誤次數即進行鎖定?我認為基本上如果網域使用者的帳戶,唯一只使用在內部網路電腦的登入驗證,在沒有設限嘗試次數的狀態下,可能會造成的危害相當有限。但是如果是開放了從遠端進行各種的連線服務,像是 VPN、WiFi、SMTP 以及 POP3 等等,這時候人員帳戶的安全性就可能隨時亮起紅燈了,因為只要透過最簡單的暴力式字典攻擊法,就可以輕鬆破解任何人員的帳號密碼,然後取得該人員所有能夠獲取得到的公司檔案資料。

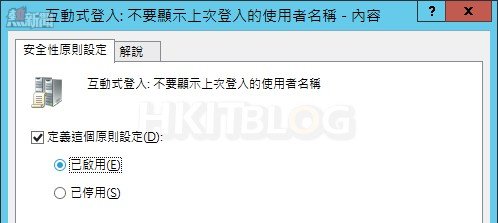

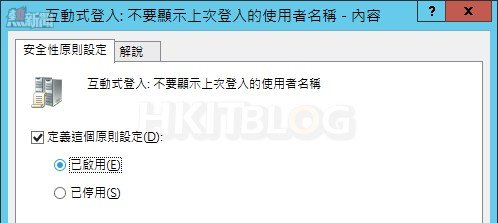

Active Directory 人員帳戶自動鎖定的功能,最好能夠搭配一項名為[不要顯示上次登入的使用者名稱]的原則設定,如圖 29 所示此原則的啟用,能夠確保這一些受管制的網域電腦,在每一次開機的登入畫面之中,不會顯示最近登入的使用者名稱,以及其他曾經登入過的使用者名稱,包括了本機帳戶與網域帳戶登入記錄顯示。

圖 29 不要顯示上次登入的使用者名稱

如圖 30 所示便是一部已被套用[不要顯示上次登入的使用者名稱]原則設定的 Windows 10 登入畫面,使用者不會再像過去一樣,從左下方直接看到曾經登入的使用者名單,進而讓惡意人士有機可乘。

圖 30 成功套用登入原則設定

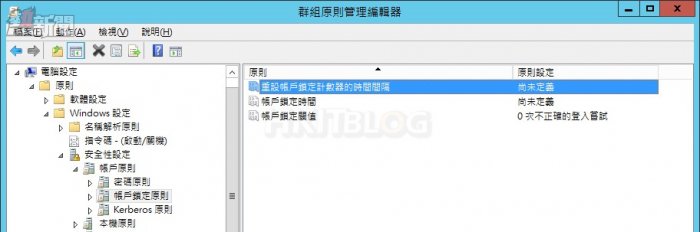

解決人員 Windows 10 電腦登入名單可能外洩的問題之後,就可以來進一步設定帳戶鎖定原則。請如圖 31 所示在開啟[群組原則管理編輯器]介面之後,展開至[電腦設定]\[原則]\[Windows設定]\[安全性設定]\[帳戶鎖定原則]頁面,便可以看到三大原則項目,分別是重設帳戶鎖定計數器的時間間隔、帳戶鎖定時間、帳戶鎖定閥值。

圖 31 帳戶鎖定原則

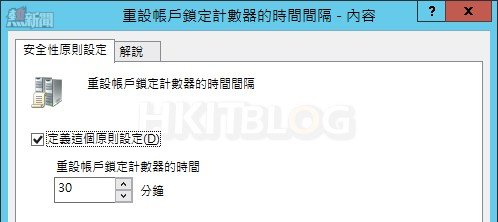

如圖 32 所示便是[重設帳戶鎖定計數器的時間間隔]原則設定頁面,在預設的狀態下只要勾選[定義這個原則設定],便會自動設定好 30 分鐘的鎖定時間,而它的最小值是 1 分鐘。

圖 32 修改帳戶計數器的時間間隔

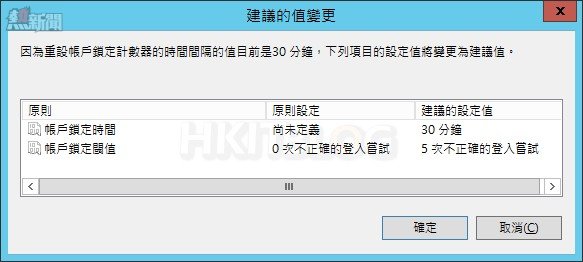

緊接著會出現如圖 33 所示的[建議的值變更]視窗提示,也就是說帳戶鎖定時間也會自動被設定為 30 分鐘,而帳戶鎖定閥值則是 5 次。當然這些設定仍是可以進行變更的,因為這只不過是系統的建議值。

圖 33 建議的值變更

無論網域使用者選擇使用哪一種驗證方式來登入 Active Directory(包括傳統密碼、圖片密碼、三種生物辨識技術、PIN 碼、智慧卡),只要登入失敗的次數達到指定的臨界值,其網域帳戶都將會像如圖 34 所示的範例一樣被鎖定。但是若是有進一步整合第三方的身分認證解決方案(RSA 雙因子動態密碼),那麼其帳戶鎖定原則可能就不是依循群組原則來判定,而是依據自家伺服端系統的安全原則配置來決定。

圖 34 帳戶已鎖定

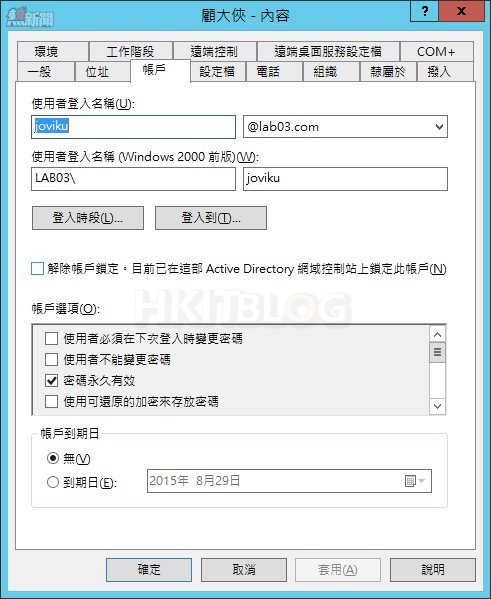

同樣的無論用戶端人員的網域帳戶,是因為哪一種驗證方式失敗多次而被鎖定,網域管理者都可以經由[Active Directory 使用者與電腦]的介面,來開啟該人員的內容頁面,然後像如圖 35 所示範例一樣,勾選其中的[解除帳戶鎖定,目前已在這部 Active Directory 網域控制站上鎖定此帳戶]選項,並點選[確定]後即可馬上解除。

圖 35 網域帳戶設定

想想看能否在網域人員帳戶遭到鎖定時,自動以 Email 方式通知系統管理人員呢?答案是可以的,只要善用[系統管理工具]中的[事件檢視器]即可,因為您只要針對[Windows 記錄]\[安全性]中的 4740 事件,來設定一個 Email 附加工作便可以在該事件產生時,自動觸發 Email 通知給指定的管理人員。當然啦!更好的做法是透過 System Center Operations Manager 工具的集中監測方式,來觸發該事件的 Email 通知。

實戰 Windows 帳戶管理:淺談重要的鎖定帳戶管理術

https://www.facebook.com/hkitblog