作者為:Srini CR

較早前,一場名為 Petya 的大規模、全球性勒索軟件攻擊席捲全球。是次攻擊影響多家跨國公司,以及數個國家的重要國家基礎設施,其中包括位於烏克蘭基輔的地鐵系統及切爾諾貝爾的輻射監測系統,以及荷蘭的鹿特丹港口。

發生了甚麼?

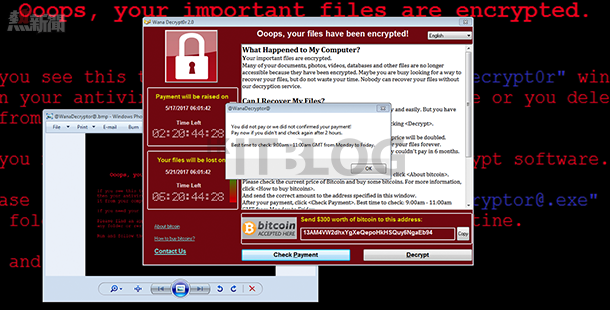

Ransomware 迅速在整個機構蔓延,透過利用微軟 Windows 操作系統的漏洞攻陷電腦。一旦電腦受感染,用戶將會收到要求支付 300 美元加密貨幣比特幣作為贖金的訊息。此次攻擊是繼 WannaCry 不久後,又一次廣泛的勒索軟件攻擊,與上次一樣,對全球各大企業及機構產生破壞性影響,包括英國國民保健系統 (NHS)。

為何這類攻擊如此成功?

用於保護企業 IT 系統的安全更新及補丁通常會對其保護的應用程式造成影響。因此,雖然大部分企業透過安全服務供應商得知或獲得有關最新補丁的最新資料,但他們有時候會因為擔心關鍵的應用程式停機時間以對業務造成的不可避免的影響,而有意識地決定不更新最新的補丁。

由於企業延遲更新,因此有可能成為攻擊的受害者。然而,像 Petya 這種大規模攻擊所造成的影響顯然比安裝更新及補丁帶來的任何產生的損失嚴重得多。繼先前的 WannaCry 攻擊之後,我們發現全球僅有約 10% 至 15% 的企業作好正確的安全防護,及時更新最新補丁及執行更新,而其他 80% 至 85% 並未有所準備的企業只能安裝緊急的應急補丁。與 WannaCry 一樣,Petya 利用 Windows 系統中的相同漏洞,也就是說上次已經對該漏洞更新補丁的機構不大可能受到此次攻擊的影響。

企業應如何應對 Ransomware 攻擊?

顯而易見,安全更新十分重要。然而,部分更新可能需要經過周詳的測試,因此在發佈後可能不能立即應用補丁。這時,就需要像專業的服務供應商來協助以決定如何處理這個流程。對有關警示持續監控及補丁更新有既定流程的企業往往在發生上述攻擊時,受到全面保護。他們會有一份詳細目錄,註明補丁級別及需要更新的版本。在大部分這種情況下,掌握漏洞所在之處的正確訊息可使企業安然無恙地應對攻擊。

此外,健全的安全基礎設施不僅需要一個安全的網絡,亦需要在檢測及預測工具及服務方面作適當的投資。許多機構目前仍在使用過時的保護方式,過於關注阻止及預防的機制。面對今天動機明確、技術頂尖的駭客,這些方式已不足以應對高端威脅。像沒有永不沉沒的船的說法一樣,不存在攻擊者無法攻破的預防並不存在。

經驗豐富的人員亦應隨時嚴陣以待,快速識別出任何漏洞。企業在受到攻擊時,他們應尋求管理安全服務供應商(MSSP) 的專業意見與支援或內部網絡安全團隊的協助,以適當應對安全事件。企業對這類攻擊事件的應對必須迅速而果斷並即時集中隔離受感染的系統及網絡。面對突發事件,機構內部的溝通亦很關鍵,讓用戶定期更新有助清晰地傳播應急措施,在處理突發事件時使員工及同事能同時得知最新的信息。

數碼轉型:是機遇不是威脅

由於近期這些網絡襲擊規模空前廣泛,這已不再僅僅是企業及安全性問題,更引起了公眾的廣泛關注。例如,WannaCry 對英國國民保健系統的影響引起英國公眾的特別關注。毫無疑問,我們正生活在一個全新的網絡安全環境中。同時,全球企業由於開始應用 5G、自動化及人工智能等新技術而正在經歷快速的改變。

許多機構正抓緊利用這些新技術的潛力,從而進行數碼轉型。然而,普遍存在一種誤解,就是安全會阻礙創新,且限制各機構進行數碼轉型的進度。事實上,在進行數碼轉型之初,未及考慮安全因素會增加外來威脅的風險。如果企業希望利用這些強大的新技術,數碼轉型勢在必行,在這個難以預測及危險性不斷增加的安全環境中,亦必須持續得到安全性的保護。數碼轉型的過程其實是加強安全與業務轉型齊驅並進的機遇。

Petya 及 WannaCry:淺談全新的網絡安全環境

https://www.facebook.com/hkitblog