勒索軟件可以說得上是一種較容易直接賺取到收入的方式,所以勒索軟件攻擊愈來愈多亦十分正常!最近 Check Point 便公佈了其 2016 下半年全球威脅情報趨勢報告,報告顯示該期間的勒索軟體攻擊成長了一倍。在全球已識別的所有惡意軟體攻擊事件中,2016 年 7 月至 12 月的勒索軟體攻擊比例從 5.5% 上升至 10.5%。

2016 下半年全球威脅情報趨勢報告特別指出網路罪犯攻擊企業所使用的主要手段,並且詳細概述主要惡意軟體類別 (勒索軟體、銀行和行動裝置惡意軟體) 的網路威脅趨勢。此報告以擷取自 Check Point 之 ThreatCloud 世界網路威脅地圖 2016 年 7 月至 12 月期間的威脅情報資料為基礎。

主要趨勢

Check Point 研究人員發現了該期間的一些主要趨勢:

-勒索軟體市場的壟斷 – 我們在 2016 年觀測到數以千計的勒索軟體新變體,也在最近幾個月見證了勒索軟體趨勢的變化,即呈現集中化趨勢,由少數主要的惡意軟體家族主導該市場,並攻擊各種規模的組織。

-透過物聯網 (IoT) 裝置進行分散式阻斷服務 (DDoS) 攻擊 – 2016 年 8 月發現惡名昭彰的 Mirai 殭屍網路 (Botnet),這是首例 IoT 殭屍網路,主要攻擊有弱點的網際網路數位裝置,如錄放影機 (DVR) 和監視攝影機 (CCTV)。殭屍網路會將這些裝置變成 BOT,進而利用這些受影響的裝置發動大量 DDoS 攻擊。就目前看來,很顯然幾乎每個家庭都在使用有弱點的 IoT 裝置,而以此為基礎的大規模 DDoS 攻擊也將持續發生。

-垃圾郵件攻擊所使用的新副檔名 – 2016 下半年惡意垃圾郵件攻擊最常用的感染向量是基於 Windows Script 引擎 (WScript) 的下載軟體。以 Javascript (JS) 和 VBScript (VBS) 撰寫的下載軟體是惡意垃圾郵件散佈領域的主力軍,其中也包含一些類似但較不常見的格式,如 JSE、WSF 和 VBE。

2016 下半年的主要惡意軟體:

1. Conficker (14.5%) – 此蠕蟲允許遠端操作及下載惡意軟體。受感染機器遭到殭屍網路控制,而該殭屍網路會連結至其命令與控制伺服器,以接收指令。

2. Sality (6.1%) – 此病毒允許其操作者進行遠端操作及下載其他惡意軟體至受感染系統。其主要目標是長久存留在系統中,並為遠端控制及進一步安裝惡意軟體提供途徑。

3. Cutwail (4.6%) – 此殭屍網路主要涉及傳送垃圾電子郵件及發動某些 DDoS 攻擊。一旦安裝,BOT 便會直接連結至命令與控制伺服器,並接收有關傳送必要電子郵件的指令。完成任務後,BOT 會向垃圾郵件發送者回報確切的作業統計資料。

4. JBossjmx (4.5%) – 此蠕蟲瞄準那些安裝了有弱點之 JBoss 應用程式伺服器版本的系統。此惡意軟體會在有弱點的系統上建立一個可執行任意命令的惡意 JSP 頁面。此外,也會建立另一個後門程式,以接受來自遠端 IRC 伺服器的命令。

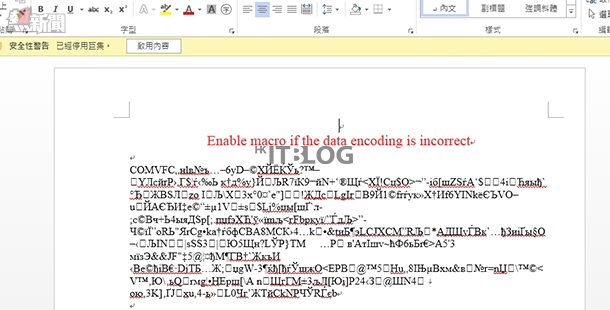

5. Locky (4.3%) – 此勒索軟體自 2016 年 2 月開始散佈,並且主要透過內含下載軟體 (偽裝成 Word 或 Zip 附加檔案) 的垃圾電子郵件進行傳播,然後下載並安裝會加密使用者檔案的惡意軟體。

2016 下半年的主要勒索軟體:

在全球已識別的所有攻擊事件中,2016 下半年的勒索軟體攻擊比例幾乎成長一倍,從 5.5% 上升至 10.5%。最常偵測到的變體為:

1. Locky 41% – 上半年排名第三的最常見勒索軟體,在下半年大幅成長。

2. Cryptowall 27% – 此勒索軟體雖然以 Cryptolocker doppelgänger 為雛形,但最終超越了它。勝過 Cryptolocker 後,Cryptowall 成為至今最著名的勒索軟體之一。Cryptowall 因採用 AES 加密及透過 Tor 匿名網路執行 C&C 通訊而著名。其透過入侵程式套件、惡意廣告和網路釣魚活動廣泛散佈。

3. Cerber 23% – 全球最大的勒索軟體即服務 (ransomware-as-a-service) 方案。Cerber 是一種特許經銷方案,其開發者會招募成員,而這些成員則透過傳播惡意軟體獲得部分利益。

變本加厲!勒索軟體攻擊比例從 5.5% 上升至 10.5%

https://www.facebook.com/hkitblog