作者為:Palo Alto Networks 威脅情報團隊 Unit 42 分析員 Robert Falcone

在 2016 年 11 月,我們發現與 2012 年 Shamoon 攻擊相關的破壞性攻擊再次出現。我們在《Shamoon 2:Return of the Disttrack Wiper》網誌中詳細報告了該次攻擊,該攻擊以某個沙特阿拉伯組織為目標,並打算於 2016 年 11 月 17 日清空該系統。

發表該篇網誌後,我們發現了另一個類似但不同的有效載荷,用於針對在沙特阿拉伯的另一組織,並設置於 2016 年 11 月 29 日清空系統。這最新的攻擊有可能嚴重衝擊其中一個主要針對清空器(wiper)攻擊的對策:虛擬桌面介面快照 (Virtual Desktop Interface snapshots)。

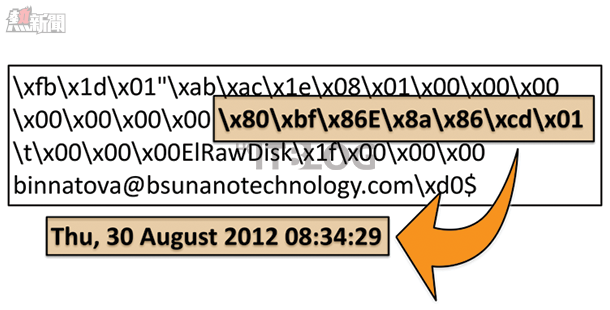

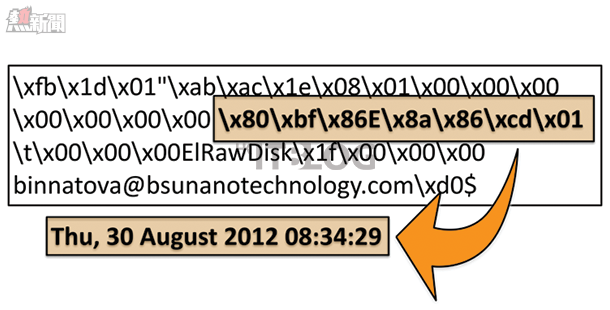

這次攻擊中使用的有效載荷與 2016 年 11 月 17 日的有效載荷非常相似,但表現出一些稍微不同的行為,而且包含了針對該新目標組織的特定硬編碼帳戶憑證。這些硬編碼帳戶憑證能達到 Windows 對密碼的複雜性要求,表明了那些攻擊者通過以前的獨立攻擊成功獲得憑證,就如 2016 年 11 月 17 日的攻擊。

這個最新案例最值得注意的是,它包含了華為官方文檔有關其虛擬桌面基礎架構 (Virtual Desktop Infrastructure, VDI) 解決方案如 FusionCloud 的多個用戶名及密碼。

VDI 解決方案有加載已清空系統的快照能力,可以抵擋 Disttrack 之類的破壞性惡意軟件,為系統提供適當保護。現在 Shamoon 攻擊者擁有這些用戶名和密碼,表明他們可能打算侵入目標組織獲得這些技術,以增加其破壞性攻擊的影響力。 若此推斷屬實,這對攻擊者而言是一個重要的進展,企業組織應考慮增添額外的防禦措施,以保護與其 VDI 部署相關的憑證。

目前,我們沒有 Shamoon 攻擊在之前如何獲得憑證的細節。我們也沒有這次攻擊中所使用的相似但不同於 Disttrack 的新有效載荷傳遞方法的細節。

識破 Shamoon 2 惡意攻擊!發現華為 FusionCloud 多個用戶名及密碼

https://www.facebook.com/hkitblog