為何 SSL 或 TLS 中的流量可視化與監控如此重要?僅在十年前,SSL 專屬於金融機構以及某些特定機構例如公共部門的網站服務登入,這類網頁通常對於安全較為敏感。如今這一現象已經延伸至大部分以網絡為基礎的服務,並迅速成為交流通訊中的標準協議。根據 Gartner 的行業調查,截至 2015 年底,全球超過 50% 的網絡流量將會加密。

TLS 現在憑藉範式轉移為網絡伺服器帶來通訊安全,是企業處理 IT 網絡的手段。對稱的加密技術對傳輸中的數據進行加密,確保用戶和伺服器之間連結的私密性。

HTTP / 2.0 中 SSL 或 TLS 流量的可視化與監控

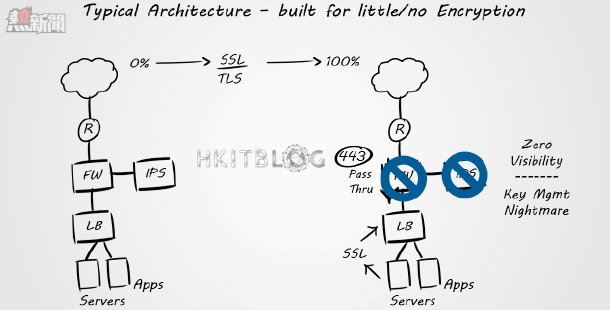

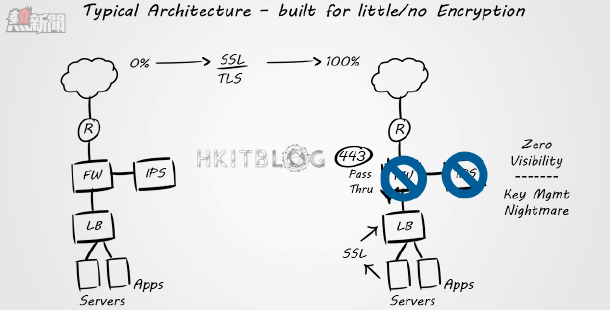

隨著加密網絡流量的使用增加,傳統依賴於防火牆、入侵防護系統以及入侵偵測系統的方式已成明日黃花,因這些方式無法感知傳送流入的數據而在面對威脅時顯得措手不及。

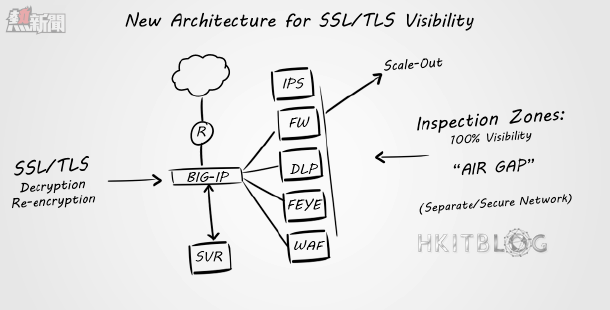

解決這一問題的方案是要在安全界限中實施最初的 SSL 解碼。然而,市場中大部分在安全界限中運作的解決方案都並非以專門的「SSL 解碼」為設計目的。儘管有一些或許有能力解碼,卻無法滿足大量的需求。許多企業在開啟了 SSL 解碼之後都會面臨顯著的效能下降。因此這令我們思考應「如何」設計這一界限並加入優化的 SSL 流量處理。明然地,為了盡力實現 layer 7 安全裝置的功效,SSL 解碼應該要在近乎安全界限處執行。一旦入站的 SSL 經過解碼,所產生的請求將可以經過分析、修改和引導。

SSL 加密

網絡犯罪往往知悉裝置實質就是安全漏洞,因而時常利用 SSL 繞過安全裝置發動攻擊。隱藏在 SSL 流量中的惡意軟件也可以輕鬆繞過安全平台。Gartner 也估計到 2017 年,超過 50% 針對企業網絡實施的攻擊將會使用 SSL 繞過安全防護。

隨著越來越多易受攻擊的加密套件被發現產生了例如 Heartbleed、BEAST、POODLE 等甚至更多的攻擊,安全管理人員面臨緊迫的安全漏洞修復壓力。然而,管理成百上千的 SSL 前端伺服器可能會耗費數週時間才能加以修復,與此同時,企業依然面臨更多來自惡意資源的攻擊威脅。

因此,我們要了解甚麼類型的流量需要解碼。如果企業在為公司以外的用戶提供內容,便需要運用裝置從伺服器中降低 SSL 流量,之後再在流量中加入防護。這會以一個智能的方式打破 SSL——你不會想要解碼銀行交易的環節但會想要解碼 Facebook 的部分。安全防護需要有這種了解流量去向何處的智能,然後決定是否需要解碼還是保留原樣。

儘管 SSL 技術層面支援用戶獲取點對點的安全,也並不一定確保整段流量的安全。隱秘的惡意軟件可以在不用偽造 SSL 證書的情況下侵入至加密的流量並破壞 SSL。因此對 IT 而言,關鍵點在於即時偵測並解除欺詐和威脅。

現時坊間有些方案便以全方位代理架構的模式,為用户提供並確保在為內部和外部通訊建立分離的連接時帶來無縫的轉化和解碼。能夠終結 SSL 環節也讓 IT 更容易加密外部流量並且在需要時運用舊有 HTTP。所有連接均有可能,並且 IT 不再需要打破和替換整個網頁應用架構以獲取 HTTP 2.0 的優勢。

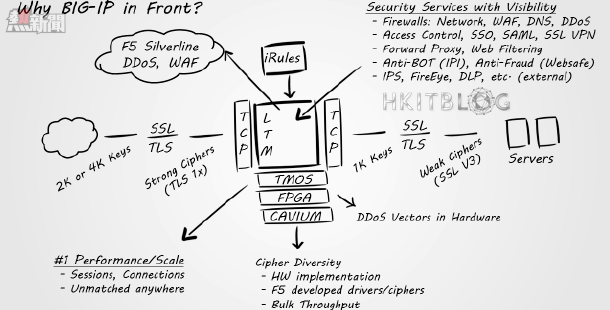

在管理 TLS 配置的同時保持效能

隨著 SSL 安全連接的金鑰長度從 1024-bit 到 2048-bit 位元的轉變,運算需求以指數遞增至以前的四到八倍。這勢必導致現有架構在管理相似流量規模時出現效能下降。硬件以及硬件加速兩方面的專業能力能降低對 CPU 資源在整個伺服器範圍提升性能的需求。

隨著 PCI DSS 3.1 強制要求企業截至 2016 年 6 月 30 日前停止使用 SSL 和 TSL 1.0 以促進最新的 TLS 實施,企業的所有裝置需要符合集中 SSL 管理的規定,讓整個環境中的問題得以在數分鐘內修正。

作者:莊龍源 – F5 Networks 香港暨台灣區高級技術總監

淺談 HTTP / 2.0 時代的 SSL 流量可視化與監控

https://www.facebook.com/hkitblog