甚麼是 Active Directory 人員帳戶的基礎安全管理措施呢?答案就是密碼原則的配置與登入工作站的指派,有了這兩項原則的強制設定,不僅可以讓企業中所有的資訊工作者遵循指定的密碼規則,降低人員帳户密碼被竊的可能性,還可以讓人員帳戶的登入皆有專屬的 Windows 電腦,而無法從其他人員的電腦來進行非法登入。

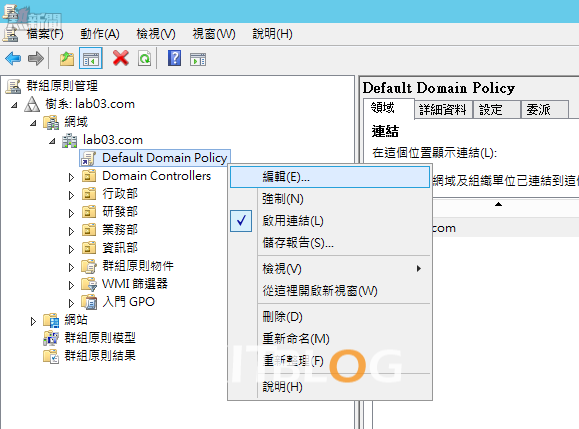

密碼原則的管理可分成兩個階段來完成,首要是建立一個套用在所有人員的基礎密碼原則,接著則是進一步為特定的人員或群組,建立更為嚴謹的密碼原則,這一些被套用的人員或群組,可能是研發單位或財務人員等較敏感身分的使用者。不囉嗦先來看看基礎密碼原則的設定方法,請在從[伺服器管理員]的[工具]下拉選單中,點選開啟[群組原則管理]。然後如圖 10 所示點選在網域名稱下的[Default Domain Policy]節點,並按下滑鼠右鍵點選[編輯]繼續。

圖 10 群組原則管理

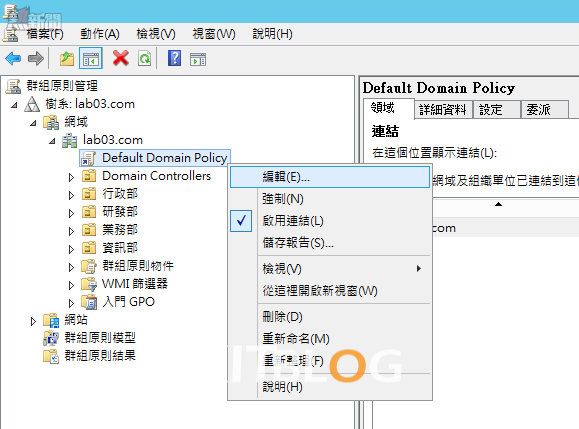

接著在如圖 11 所示的[群組原則管理編輯器]頁面中,展開至[電腦設定]\[原則]\[Windows 設定]\[安全性設定]\[帳戶原則]\[密碼原則]。在此便可以看到可自行定義的六項密碼原則設定項目,其中最重要的就是[最小密碼長度]以及[密碼必須符合複雜性需求]。

圖 11 密碼原則管理

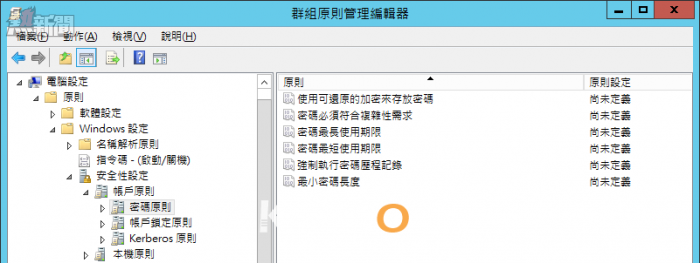

如圖 12 所示便是[最小密碼長度]的原則設定頁面,在此建議您要求 11 個字元的密碼長度,根據過去的統計報告指出這樣的密碼長度,最適用在強調資訊安全的公司密碼政策之中。

圖 12 最小密碼長度設定

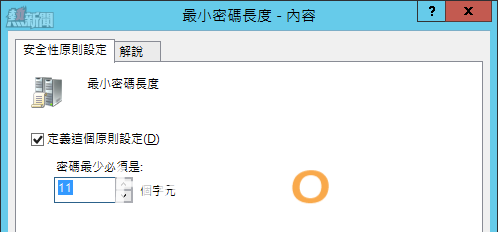

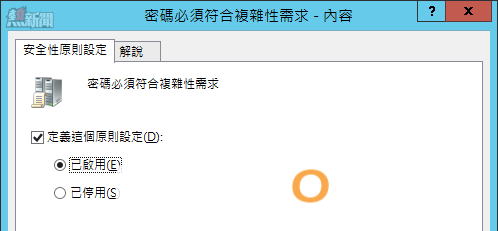

密碼長度的要求只是密碼安全的最基本原則,必須進一步如圖 13 所示啟用[密碼必須符合複雜性需求]原則設定,才能夠算是完成一個具備高安全性的人員密碼安全設定要求,可以大幅降低被暴力式密碼字典攻擊法破解的可能性。經過一段時間之後,如果觀察到絕大多數的使用者,都能夠適應此兩種密碼設定的原則要求之後,您可以進一步考慮啟用密碼原則最終的要求手段,那就是密碼最長與最短使用期限、強制執行密碼歷程記錄原則的設定。如此一來可算是讓使用傳統密碼驗證機制的資訊環境,達成人員最佳安全密碼的管制措施。

何謂密碼複雜性要求?

此功能是早在 Windows 2000 開始的一項密碼安全性原則設定之一,主要用以強制使用者在變更密碼時,至少需要符合以下設定的最小要求:

– 在密碼內容的設定中,不能夠包含全部或部分的使用者名稱

– 長度至少為 6 個字元以上

– 在密碼內容的設定中,需要至少包含以下其中三種的規定

• 英文大寫字元(A-Z)

• 英文小寫寫字元(a-z)

• 需包含阿拉伯數字(0-9)

• 非英文字母的字元(例如:@、#、$、%、^、&、*)

請注意!由於在網域控制站(DC)上預設會啟用密碼複雜度要求,因此該網域旗下所有的成員伺服器也會繼承與套用。至於在獨立的伺服器上預設則為停用。

圖 13 密碼複雜性要求

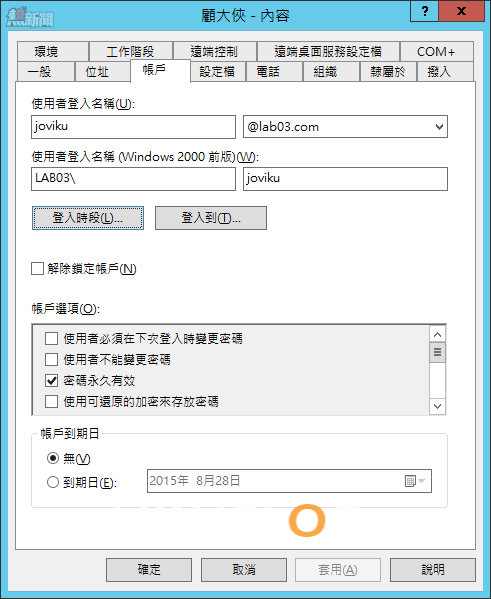

對於人員帳戶的使用安全,除了需要強制要求密碼設定原則之外,最好還能夠限制大多數使用者,只能夠從自己專屬的 Windows 電腦來登入網域,除了可以有效管制使用者資料的存放安全,還有利於未來 IT 部門在資安稽核方面的管理作業。請開啟網域使用者帳戶[內容]頁面,然後在如圖 14 所示的[帳戶]頁面中點選[登入到]按鈕。

圖 14 網域帳戶設定

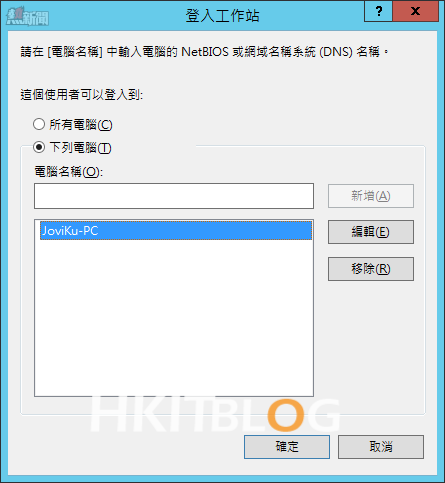

在如圖 15 所示的[登入工作站]頁面中,便可以新增多筆的工作站名稱,也就是僅允許這個帳戶可以在這一些主機名稱的網域電腦,來登入此網域並使用該電腦本機資源。

圖 15 登入工作站設定

如圖 16 所示當受登入工作站管制的網域使用者,嘗試透過其他非授權的網域電腦來進行登入時,無論該電腦的作業系統版本是甚麼,都無法進行登入,因而出現此提示訊息。

圖 16 網域使用者無法登入

待續…

從傳統密碼到虹膜辨識:淺談 Windows 帳戶的安全管理政策

https://www.facebook.com/hkitblog