經過多年的演進,勒索軟體已經成為當今最主要的惡意軟體類型之一,通過鎖定電腦或對檔案進行加密,從而對使用者進行勒索。近日 Symantec 的安全大數據資料便顯示,勒索軟體威脅已經蔓延至全球範圍,在過去 1 年裡,受勒索軟體影響最嚴重的 12 個國家中有 11 個是 G20 組織的直接或間接成員國,其中受影響最嚴重的國家包括美國、日本、英國和義大利等;隨著穿戴裝置和物聯網等可連接設備的快速普及,勒索軟體或將面臨飛躍式的發展。最新研究發現,目前勒索軟體能夠輕鬆從手機跨越至穿戴設備,例如智慧手錶等。

勒索軟體的起源發展

在 26 年前,勒索軟體這一概念便已出現,首次被記載的勒索軟體是 1989 年的 AIDS Trojan。該威脅透過 5¼ 英寸硬碟中的郵件進行傳播,通過加密電腦上的檔案,要求使用者支付解密費用。 雖然 AIDS Trojan 並非被認為是當今的勒索軟體,但它卻使用了如今常見的伎倆,也就是對使用者使用未授權的軟體所進行的懲罰。

即使 AIDS Trojan 是首次出現的勒索軟體,但實際上,誤導應用軟體(Misleading Applications)和後來出現的偽裝防毒軟體(Fake AV)產品才是造成「數位勒索」趨勢愈演愈烈的罪魁禍首。與勒索軟體相同,誤導應用和偽裝防毒軟體的目的都是向使用者進行金錢勒索。

誤導應用軟體流行於 2005 年,該應用軟體向受害者報告虛假的電腦問題,隨後要求他們支付購買軟體的許可,從而對電腦問題進行修復。基於誤導應用軟體的欺詐手段,Fake AV 在 2008 年和2009 年開始流行,這些欺詐攻擊手法試圖說服使用者其電腦受到惡意軟體的入侵,進而騙取使用者付費購買假的軟體許可。

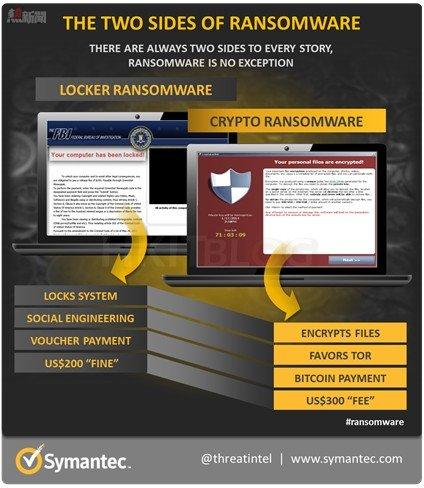

多年來,公眾對誤導應用軟體和 Fake AV 逐漸有了更深入的瞭解。因此在 2011 年和 2012 年之間,攻擊者轉而使用勒索軟體作為網路犯罪活動的手段。剛開始時,攻擊者通過鎖定勒索軟體(Locker Ransomware)進行攻擊,該攻擊會鎖定使用者的電腦,使其無法正常使用,並要求使用者通過付費解鎖。但是從 2013 年開始,攻擊者開始使用加密勒索軟體(Crypto Ransomware)將電腦上的重要檔案進行加密,並要求使用者付費解密。

雖然使用不同的技術,但無論是鎖定勒索軟體還是加密勒索軟體都希望達成相同的目的,也就是迫使受害者支付費用來重新獲取原本屬於他們的許可權。

鎖定勒索軟體:「支付 200 美元的罰款,否則將被關進監獄」

與加密勒索軟體相比,鎖定勒索軟體更依賴通過社交軟體來說服受害者付費。鎖定勒索贖軟體經常使用執法型手段進行欺詐,例如通過貌似來自官方機構發出的通知指責受害者曾犯過嚴重罪行,同時鎖定受害者的電腦,並要求支付罰款以解鎖系統。勒索軟體甚至還會聲稱,如果受害者支付所謂的罰款,任何起訴的刑事指控都將被撤回。鎖定勒索軟體會使用官方執法形象和權威措辭,以說服受害者相信這些指控的合法性。

圖 1 鎖定勒索軟體中介面的典型措辭

鎖定勒索軟體一般還會要求受害者使用貨幣支付憑單來支付贖金。受害者可以在當地實體店通過支付現金來購買付款代碼。該付款代碼可以用於線上購買物品和服務。通常來說,鎖定勒索軟體的平均勒索金額為 200 美元(新台幣 6000 元 )左右。

目前沒有任何司法體系針對電腦犯罪的電子罰款有相關法律規定。對於任何定罪,司法體系有嚴格的證據收集規定,並需要在法庭上展現後再由司法部門判決。安全專家提醒使用者,應對於上述所說的警告或消息保持懷疑態度,因為這是可能是欺詐行為的跡象。

如果感染鎖定勒索軟體,專家認為:

– 在任何情況下均請勿支付贖金,因為即使在支付後,勒索軟體可能並不會解鎖電腦。

– 大多數的鎖定勒索軟體可以通過使用免費的防毒軟體清除工具從被感染的電腦上清除。

加密勒索軟體:「支付 300 美元,否則將失去檔案」

不同於編造不存在的法律來威脅受害者,加密勒索軟體則是明確表明自身是敲詐勒索,要求受害者支付費用來解密加密的檔案。加密勒索軟體攻擊者能夠這樣囂張是因為他們相信自己能夠控制受害者的檔案。現代加密勒索軟體使用行業標準的加密技術,同時採用了同步和非同步加密演算法,使攻擊者可以更快且更有把握地對檔案進行加密。這意味著一旦檔案被加密,如果沒有金鑰,將沒有其他辦法對檔案進行解密。

加密勒索軟體一般需要更多的專業知識才能進行勒索。除了使用強大的加密技術,網路罪犯同樣意識到自身的操作安全,並隱藏在網路基礎架構中。此外他們還強迫受害者通過匿名網路(如 Tor 或 I2P)與其通信。

加密勒索軟體所要求支付的金額往往比鎖定勒索軟體高。勒索贖金通常在 300 美元左右,但是實際金額在不同國家可能會有差別。加密勒索軟體普遍要求使用比特幣支付,以便使詐騙罪犯者更容易隱藏自己的身份。

專家認為:從源頭防止加密的發生是抵禦加密勒索軟體的關鍵

– 使用多層次安全解決方案,防止勒索軟體在電腦上安裝或與遠端伺服器通信。

– 基於行為、啟發式應用和聲譽式的保護系統可阻攔可疑檔案運行。

– 持續備份重要的檔案和資料。定期作線上和離線備份多個副本,以確保無虞。

– 在許多加密勒索軟體事件中,如果電腦被感染,備份是唯一可行的恢復解決方案。專家不建議受害者支付贖金,而且這麼做並不會解除勒索。即使受害者支付贖金,網路罪犯可能並不會對使用者的檔案進行解密。

圖 2 勒索軟體的兩面性 — 罰款與費用

手腕上的勒索軟體

隨著技術的發展,網路罪犯進一步擴展勒索軟體可攻擊的範圍,例如蓬勃發展的娛樂、空調、安全系統等。此外交通工具也受到了影響,智慧汽車也被發現容易受到駭客的攻擊。智慧手錶的發展受到大眾的廣泛關注。Google 公司早在 2014 年便發佈了首款 Android Wear 智慧手錶作業系統,而近期發佈的 Apple Watch 又進一步促進了該領域的發展。智慧手錶創造了一個新興的智慧手錶應用市場,並吸引了大量的開發人員。

Android Wear 設備專為配合 Android 手機或平板電腦等功能的設備而設計。無需額外操作,其作業系統支援現有的 Android 應用,可以直接使用 Android Wear 設備中的某些功能。如果開發人員希望更好地利用小型穿戴設備他們可以專門編寫應用。

Android Wear 應用的安裝軟體流程可無縫完成,如果現有的 Android 移動應用包含或者專為 Android Wear 而創建的元件,應用將自動從行動裝置被推送到 Android Wear 智慧手錶中。

圖 3 將 Android Wear 應用安裝到手機上,隨後傳送至智慧手錶。

由於勒索軟體已經在 Android 行動裝置之間傳播,專家便為此進行了一項測試,以瞭解 Android Wear 設備如何受到典型 Android 勒索軟體的感染。來完成該測試,Symantec 的專家僅需將目前的 .apk 格式的 Android 勒索軟體(Android.Simplocker)重新封包到一個新的 Android Wear 項目中,並創建一個新的 .apk 檔案。

以 Moto 360 智慧手錶為測試樣本,與 Android 手機進行配對後,並在手機上安裝新的 .apk 檔案時,專家團隊發現,手機如預期一樣受到了勒索軟體的感染。當智慧手錶與手機進行配對後,勒索軟體也同時被推送到智慧手錶上。當勒索軟體被安裝到智慧手錶上後,如果使用者被欺騙並認為它是一款有用的應用軟體,則極可能運行該惡意軟體。

惡意軟體運行後,將導致智慧手錶無法使用。Simplocker 可每秒檢查勒索資訊的顯示,如果並未顯示,它將再次將勒索資訊推送到螢幕上,這將阻止使用者正常使用該設備。此外 Simplocker 還可以對儲存在智慧手錶 SD 卡上的多種檔進行加密。

以下有一段由 Symantec 製作的入侵示範影片,當中展示出 Simplocker 勒索軟體是如何被安裝到智慧手錶中,以及安裝後的結果。

恢復和防護措施

Simplocke r在智慧手錶上運行後,使用者只能從配對的手機上將其卸載。如果能夠被卸載,Simplocker 也將自動從智慧手錶上被刪除。如果無法將其卸載,使用者可以將手機重置為出廠時設置,並在智慧手錶上執行同樣操作。值得注意的是,出廠重置選項只能從手錶的功能表中設定,但在 Simplocker 運行時則無法完成。

在以上測試中,Symantec 的專家發現,按住手錶的硬體按鈕 30 秒鐘,設備將關閉。在設備重啟和 Simplocker 再次運行之間,大約有 20 至 30 秒的時間,使用者可利用該時間啟動出廠重置流程,對智慧手錶進行全面的清除。但是手錶上的所有檔案都將會遺失,即使這些檔曾被勒索軟體加密過。

安全專家建議使用者應採取基本的預防措施,以降低惡意軟體在穿戴設備上的感染風險:

– 避免從未知或不信任的來源安裝應用軟體。

– 在安裝應用軟體時查看許可權,確保該許可權適用於所安裝的應用軟體類型。例如,一款遊戲是否真得需要取得手機連絡人清單或傳送簡訊?

– 在行動裝置上使用適合的安全解決方案。

– 確保軟體為最新版本。

– 持續備份重要資料。

淺談勒索軟件的起源發展、偽裝防毒軟體才是罪魁禍首!

https://www.facebook.com/hkitblog