中國的蘋果用戶遇上大事了。

之所以要強調中國,是因為這次大規模爆發的蘋果病毒(嚴格來說是一種後門漏洞)XcodeGhost,主要影響中國大陸人。

先說你們最關心的後門癥狀(其實這個描述了也沒卵用,後面你就知道為啥沒用了)。根據烏雲知識庫裡用戶@蒸米的描述,所有中招的蘋果App,會收集一些iPhone和app的基本資訊,包括:時間,bundle id(包名),應用名稱,系統版本,語言,國家,然後發送到一個仿冒蘋果的網站(http://init.icloud-analysis.com )上。這些收集和發送動作都是後台進行的,所以其實你們不會覺察到任何異常。

目前看來這些資訊還不算太敏感。但有技術人員透露,這個後門也可能有一些代碼(未確認!),用來向用戶彈出要求登錄蘋果ID的請求框。而這一段代碼並不是每次都出現的,也就是說,現在可能還沒被監測到。蘋果ID洩露了會怎麼樣,請大家自行Google「好萊塢艷照」。

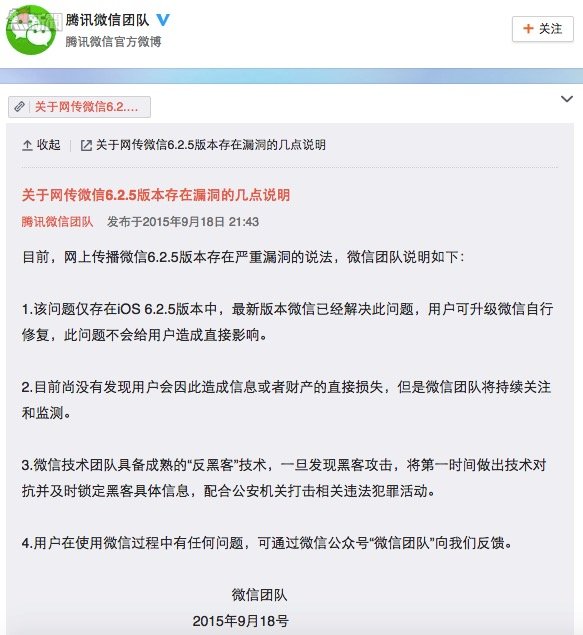

有哪些App中招了呢?很不幸,微信iPhone版,6.2.5,已經確認。微信團隊昨晚(9月18日)21:43分通過官方微博承認了這一點:「網上傳播微信6.2.5版本存在嚴重漏洞的說法,微信團隊說明如下圖:1.該問題僅存在iOS 6.2.5版本中,最新版本微信已經解決此問題……」

這就是淼叔說的「即使描述了中招癥狀也沒卵用」的原因。微信是國民App,在相對高端的蘋果用戶群體裡應該更是必備應用。它都中招了,你還不得改Apple ID密碼,沒商量麼。這也是我一開始說的「主要影響中國大陸用戶」的第一個原因。第二個原因是什麼?往下看。

這個後門是怎麼產生的呢?大家知道,開發蘋果iPhone上的App,有一款工具必不可少,就是蘋果自家出的Xcode。它要負責把源代碼編譯為可執行的App,開發者才能把App上傳到蘋果應用商店後台,經過蘋果官方審核後,App在應用商店App Store上架,正式開放下載。

這次的問題就出現在Xcode上。後門製作者製造了一個「加料版」Xcode。凡是用這個Xcode編譯的App,裡面就都會帶有本文一開始介紹的那個功能,自動發送用戶資訊到一個仿冒服務器上。

這是相當高明的一個做法。普通病毒靠用戶和用戶之間傳播,速度再快,也受社交網絡關係的限制,也可能被協力廠商廠商查殺(因為這些廠商可以比對中毒檔與官方檔的差別)。但把病毒或者說後門植入到Xcode這個必備工具裡,就從源頭污染了所有官方的App,比用戶之間傳播效率高多了。這些App有再不正常的舉動,也只能讓用戶和安全廠商以為這是官方設定,而不是病毒所致。

有人要問,那直接從蘋果官方下載Xcode不就行了嗎,明明該工具是免費的,用盜版也沒動力呀。其實吧,還真有動力。因為吧這個工具的體積不小,有2G多。而在中國大陸連接蘋果服務器下載這個軟件呢,據一些碼農朋友哭訴,幾分鐘十幾分鐘就會斷線一次,還有下了通宵然後最後斷掉的。所以不得已就只能去一些軟件下載站尋找替代辦法。根據上述烏雲帖子的分析,制毒者一開始也正是通過百度網盤散髮帶毒Xcode的鏈接,從而引發擴散的。

至於為啥下載Xcode會這麼慢呢?淼叔不敢明說,只知道其他國家好像很少人抱怨這個問題,似乎又是一個「中國國情」。具體原因,您可以自行Google「SICK四國」。

所有中招的用戶能做什麼呢?

首先就是更改蘋果的Apple ID密碼,就是你在App Store裡購買APP時要輸入的那個密碼,也是你登錄iCloud時輸入的密碼。其次,根據西祠衚衕和孢子社區創始人@響馬的建議,如果你在中招APP中輸入過信用卡帳號,進行過購買或者說內購行為,那就換信用卡吧。淼叔仔細回想了下,我應該是沒在這類App裡輸入過信用卡,因為我一般直接在蘋果官方商店裡充值……

最後,來看看還有哪些App中招了吧。你會發現不少熟悉的面孔呢。知乎用戶李浩宇建立了一個Google在線文檔列表,隨時更新這些中招App的名字和驗證方式。例如,網易雲音樂和豌豆莢開眼已經官方確認了中招,但更多的App還是靠網友自己抓包分析出來的(詳情點擊:文檔地址超鏈接)當然,根據我前面說的原因,這個網址中國大陸用戶是打不開地。

這個列表中,我們看到,網易雲音樂、滴滴出行、高德地圖、下廚房、12306、喜馬拉雅、簡書、同花順、中國聯通手機營業廳都赫然在列。不過我還是說一句,只要你裝了微信,那這個表看不看意義不大了……反正都得換。

關於這次大規模爆發的蘋果iPhone後門事件,淼叔會隨時在山寨發布會的微信公眾號上更新動態。因為山寨發布會裡各家公司的代表基本都在,他們會及時確認自家App是否中招,以及評估可能出現的損失。

這是最權威的更新發布,都會及時更新在公眾號裡。大家對山寨發布會微信公眾號回復一個「ghost」或者「動態」,就能看到最新動態。

微信都中毒了,蘋果iPhone用戶快換密碼